4.2 Utilisateurs

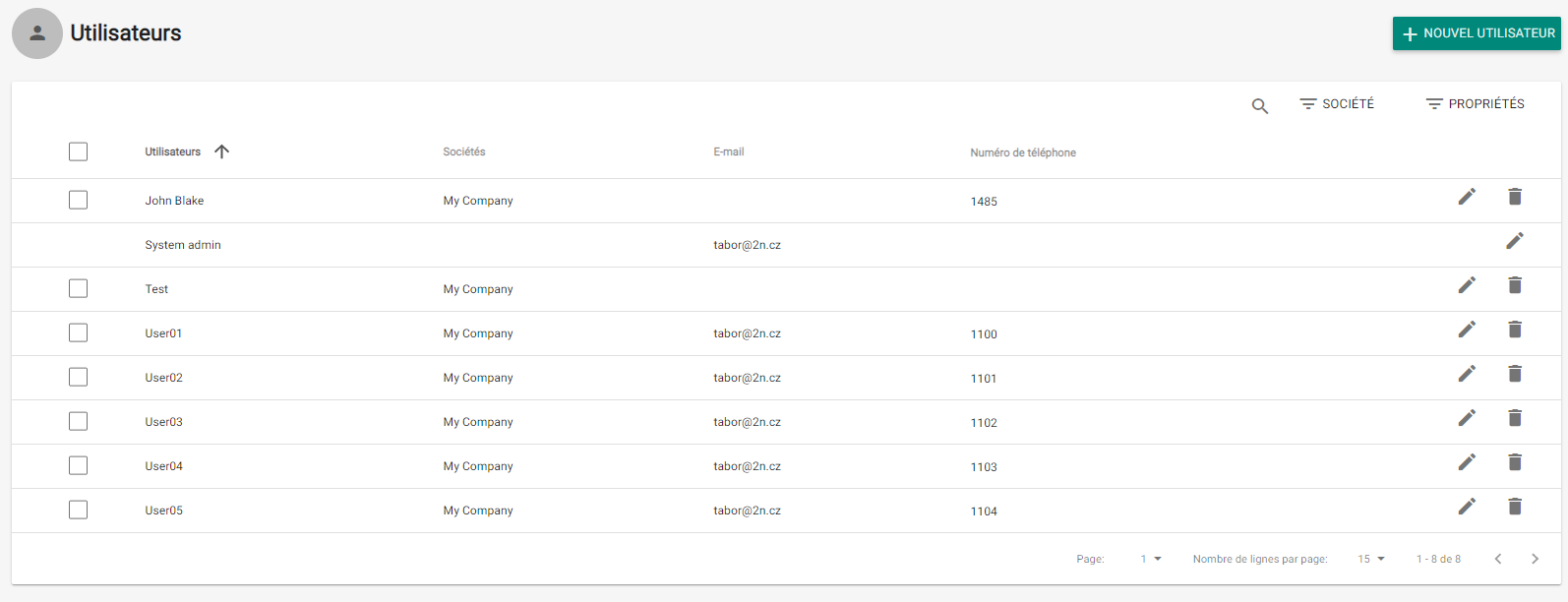

Liste des utilisateurs

La liste des utilisateurs affiche tous les utilisateurs ajoutés à 2N® Access Commander. Vous pouvez filtrer les utilisateurs par entreprise ou simplement trouver un utilisateur par son nom, son e-mail ou son numéro de téléphone.

- Activer le suivi de présence pour les utilisateurs

- Ajouter un utilisateur à un groupe

- Supprimer plusieurs utilisateurs en même temps

- Définir la validité de l’accès

- Attribuer un code PIN d'accès aux utilisateurs qui n'ont pas encore reçu de code PIN ou QR

- Attribuer un code QR d'accès aux utilisateurs qui n'ont pas encore reçu de code PIN ou QR

- Attribuer une clé mobile aux utilisateurs de la sélection qui n'ont pas encore reçu de clé mobile

Note

- Pour attribuer un code d'accès ou une clé mobile à un utilisateur, celui-ci doit disposer d'une adresse e-mail valide.

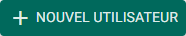

Ajouter un utilisateur à 2N® Access Commander

- Sélectionnez l'onglet Utilisateurs.

Cliquez sur .

- Complétez les informations obligatoires : renseignez le Nom de l'utilisateur et sa Société.

Vous pouvez saisir l'adresse e-mail de l'utilisateur et créer des données de connexion pour lui en créant Login et en générant un mot de passe.

Observation

- SMTP doit être activé pour qu'on puisse envoyer des e-mails avec des données de connexion aux utilisateurs. Les paramètres SMTP sont décrits dans la section 3.2 E-mail.

Cliquez sur Créer.

- Une fois ajouté, l'administrateur est redirigé vers la carte utilisateur et peut être ajouté aux groupes et configuré (cartes, numéros de téléphone, codes interrupteur, ...).

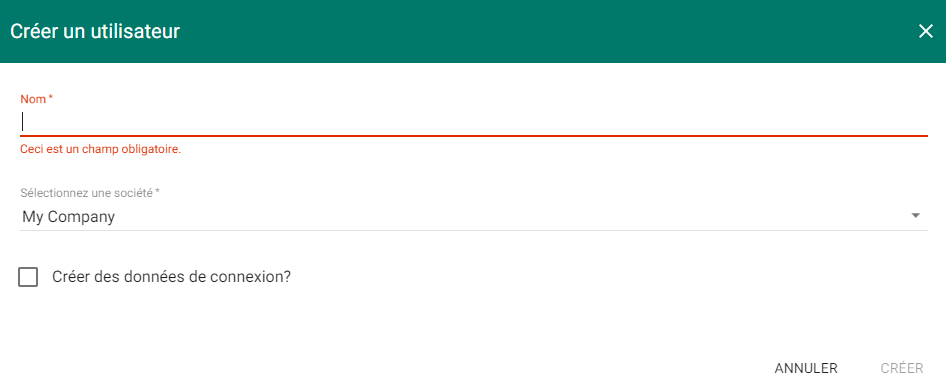

1. Paramètres du compte

- Nom – entrez le nom de l'utilisateur pour 2N® Access Commander pour l'interphone IP 2N.

- Numéro d’utilisateur – utilisez le numéro pour l'administration externe du système.

- E-mail – entrez l'adresse email à laquelle les informations du compte utilisateur 2N® Access Commander seront envoyées.

- Note – est utilisé pour les notes facultatives.

- Login – définissez le nom de connexion de l'utilisateur.

- Générer un nouveau mot de passe – envoyer un e-mail à l'utilisateur (à condition que son adresse e-mail et son identifiant soient renseignés) avec un nouveau mot de passe. L'utilisateur doit modifier ce mot de passe lors de sa première connexion à 2N® Access Commander.

- Définir un mot de passe à usage unique – définissez un mot de passe à usage unique uniquement pour la première connexion. Changez le mot de passe après la première connexion.

- Dans la société – afficher l'entreprise d'affectation.

- Au groupe – affiche le groupe d'affectation de l'utilisateur. L'utilisateur peut être affecté à plusieurs groupes au sein d'une entreprise.

- Suivi de présence –assurez-vous que la carte d'accès, l'identifiant Bluetooth ou les empreintes digitales sont bien définies pour pouvoir activer la surveillance du temps de présence de l'utilisateur.

- Compte actif – si le compte est désactivé, l'utilisateur n'a pas de droits d'accès au 2N® Access Commander, aucune notification n'est envoyée à l'utilisateur, l'accès de l'utilisateur aux appareils est désactivé et le numéro de téléphone de l'utilisateur ne peut pas être appelé. Une fois le compte réactivé, toutes les actions de l'utilisateur sont à nouveau disponibles dans leur intégralité.

2. Autorisation

- Une autorisation peut être attribuée à un utilisateur pour gérer les utilisateurs, les présences et les accès :

- Administration de présence – le gestionnaire des présences peut contrôler et modifier les présences et consulter le journal des accès des utilisateurs assignés.

Avertissement

- La présence ne peut être gérée sans groupes assignés.

- Gestion des visites – le gestionnaire des visites peut créer des visiteurs dans les sociétés assignées et gérer leur appartenance aux groupes qui leur sont assignés, visualiser le journal d’accès des visites.

- Commande des portes – un utilisateur autorisé peut : surveiller la diffusion des caméras, ouvrir et verrouiller d’urgence les dispositifs assignés ; consulter le journal d’accès des dispositifs, surveiller leurs statuts et les événements de sécurité dans le journal du système.

Avertissement

- Les portes ne peuvent être commandées sans dispositifs prévus à cet effet.

- Administration des utilisateurs – le gestionnaire des utilisateurs peut : créer et modifier des utilisateurs et des visiteurs ; gérer les adhésions aux groupes de sa société ; consulter les journaux d’accès et de système.

- Administration des accès – un gestionnaire d’accès peut : gérer les groupes, les profils temporels, les règles d’accès et les visites dans sa société ; suivre les modifications connexes dans le journal du système et consulter le journal des accès de la société.

- Accès administrateur – l’administrateur peut gérer complètement toutes les sociétés.

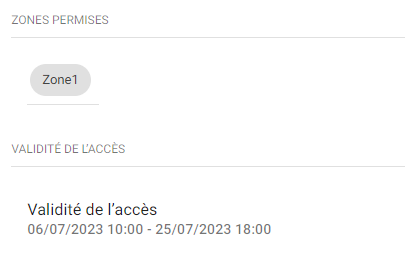

3. Accès

- Zones permises – affiche les zones auxquelles l'utilisateur peut avoir accès selon les règles d'accès définies.

- Validité de l’accès – définissez la durée de validité de la règle d'accès. Vous pouvez définir de, à ou bien les deux.

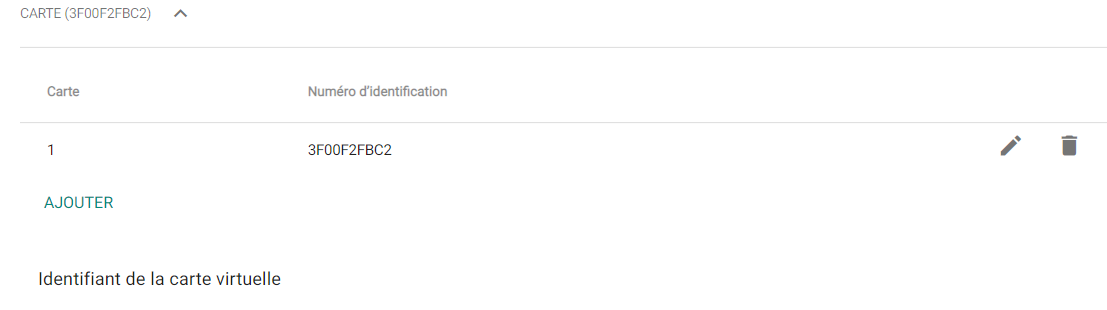

- Carte – activez le réglage manuel ou la lecture automatique du numéro de carte utilisateur.

Numéro d’identification – permet de définir l’ID de la carte d’accès de l’utilisateur. ID de la carte d’accès est une séquence de 6–32 caractères de l’ensemble 0–9, A–F.

- Ajouter – une carte peut être ajoutée à un utilisateur en posant la carte sur le lecteur ou en saisissant l’ID à l’aide du clavier. Le numéro doit être un nombre hexadécimal d’au moins 6 caractères. Chaque utilisateur peut se voir attribuer un maximum de deux cartes d’accès.

- Indentifiant de la carte virtuelle – il vous permet de définir l'ID de la carte d’accès virtuelle de l’utilisateur. Chaque utilisateur peut avoir une seule carte virtuelle attribuée. Il s'agit d'une séquence de 6–32 caractères comprise entre 0–9, A–F. Le numéro de la carte virtuelle est utilisé pour identifier l’utilisateur sur les appareils connectés via l’interface Wiegand.

Conseil

- Enrôleur USB RFID 13.56 MHz + 125 kHz (9137421E) – installez le driver du lecteur. Téléchargeable depuis 2N® Access Commander ou www.2n.com.

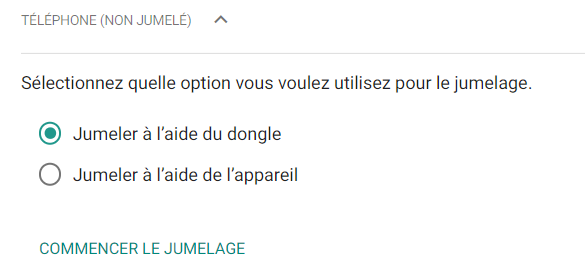

- Téléphone – référez vous à la section 4.2.1 Bluetooth pour les paramètres Bluetooth.

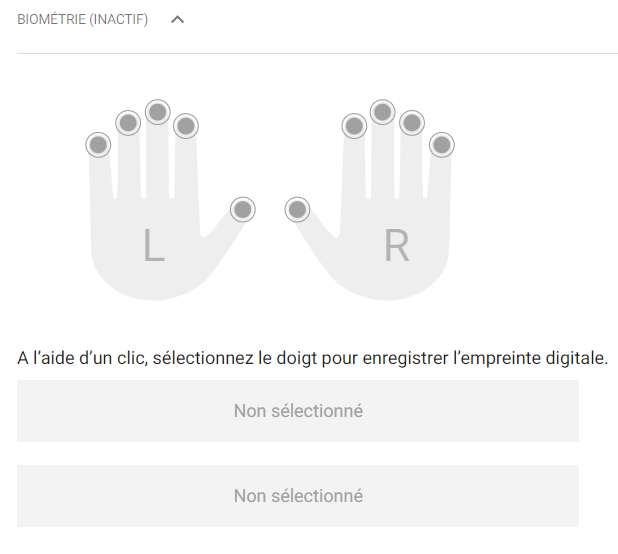

- Biométrie – affiche la fenêtre de sélection des doigts pour l'enregistrement des empreintes digitales. Chaque utilisateur peut enregistrer jusqu'à 2 empreintes digitales. Utilisez un lecteur d'empreintes digitales externe pour l'enrôlement . Assurez-vous d'avoir installé le 2N® USB Driver. Téléchargez le depuis 2N® Access Commander ou bien www.2n.com. Une empreinte digitale d'utilisateur enregistrée peut être utilisée pour les actions suivantes :

- Ouvrir la porte.

- Déclenchement d'une alarme silencieuse. Seulement si la fonction ouverture de porte est active.

- Automatisation F1 – l'évènement FingerEntered est généré dans l'interface d'automatisation. F1 aide à identifier l'empreinte dans Access Commander.

- Automatisation F2 – l'évènement FingerEntered est généré dans l'interface d'automatisation. F2 aide à identifier l'empreinte dans Access Commander.

Note

Méthode d'enregistrement de l'empreinte.

- Sélectionnez un doigt et cliquez dessus.

- La fenêtre pour l'enregistrement de l'empreinte apparait.

- Mettez le doigt sélectionné sur le lecteur (répétez 3 fois l'opération).

- Vous serez informé que votre empreinte digitale a été numérisée avec succès après le troisième scan.

- Cliquez sur "Créer" pour compléter la procédure.

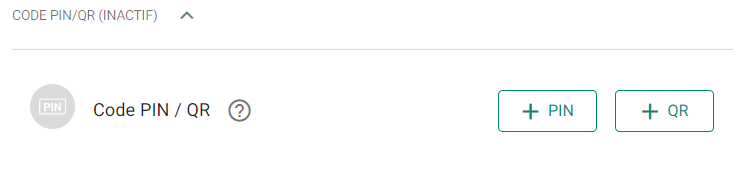

- Code PIN / QR – un PIN ou un code QR peut être attribué à l’utilisateur pour l’accès, avoir les deux en même temps n’est pas possible.

- + PIN – génère automatiquement un code PIN à 6 chiffres

- + QR – génère automatiquement un code QR.

Note

- – zaffiche et masque la combinaison du code PIN. Affiche le code QR avec l’option impression ou envoi par courriel.

- – modifie la combinaison du code PIN généré automatiquement. Le code PIN peut contenir de 2 à 19 chiffres.

- – possibilité d’envoyer la combinaison du code PIN/QR par e-mail. Pour l’envoi du code QR, l’utilisateur doit avoir un e-mail rempli.

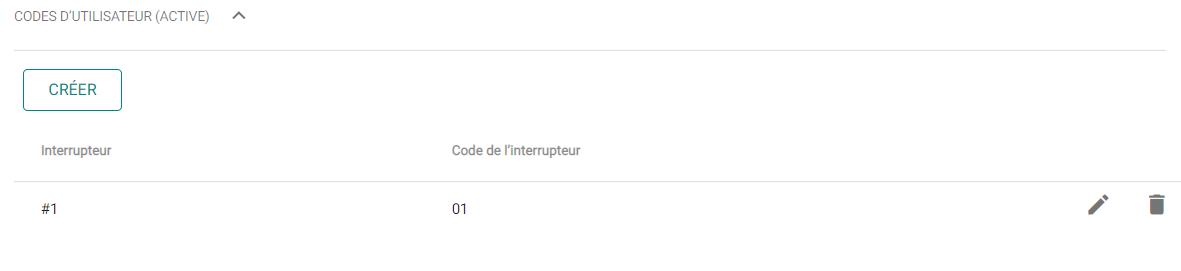

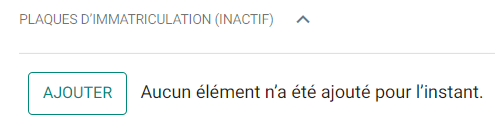

- Codes d’utilisateur – définissez le code interrupteur et le code pin utilisateur.

- Code interrupteur – définissez votre propre code d'activation de l'interrupteur (serrure de porte par exemple). Le code interrupteur ouvre la serrure de la porte via un clavier comme le code DTMF.

Code PIN – définissez le code d'accès numérique personnel de l'utilisateur. Le code doit comprendre au moins deux caractères.

Note

- Si la fonction Alarme silencieuse (code d'ouverture sous la contrainte) est activée, les codes qui l'activent doivent être plus haut d'un chiffre. Par exemple, si vous avez le code d'accès 0000, alors le code d'activation de l'alarme silencieuse sera 0001. La longueur du code doit être conservée. Par exemple, pour le code d'accès 9999 l'alarme silencieuse sera 0000 et ainsi de suite.

- Plaques d'immatriculation – définit les plaques d’immatriculation du véhicule de l’utilisateur.

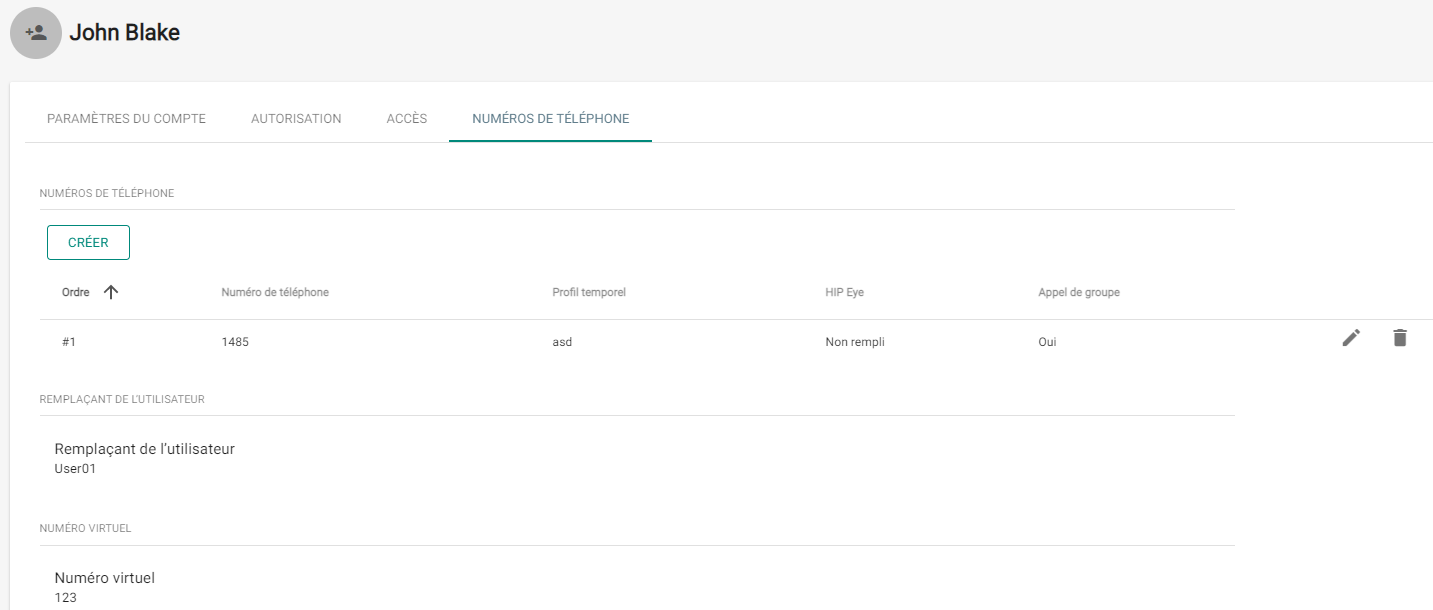

4. Numéros de téléphone

- Créer un numéro de téléphone – définissez les paramètres suivant :

- La séquence de numéros de téléphone spécifie le numéro composé en premier. Si le premier numéro n'est pas disponible, le deuxième puis le troisième … numéro sera composé et ainsi de suite.

- Entrez le numéro de téléphone du poste vers lequel l'appel sera acheminé.

- Profil horaire pour définir quand le numéro sera joignable.

- Adresse IP Eye – utilisée par l'application 2N® IP Eye pour afficher la caméra de l'Interphone dans une fenêtre pop-up sur l'écran d'ordinateur. Très utile pour les utilisateurs qui dispose d'un téléphone IP mais sans écran.

- Les Appels de groupe signifie appels simultanés aux numéros de téléphone suivants ; lorsque l'appel est répondu via un téléphone, les autres téléphones cessent de sonner.

- Remplaçant de l’utilisateur – sélectionnez dans la liste l'utilisateur vers lequel vous souhaitez diriger les appels au cas où l'utilisateur d'origine ne serait pas disponible.

- Numéro virtuel – définissez un numéro à utiliser pour les appels des utilisateurs via le pavé numérique. Le numéro peut avoir de deux à quatre chiffres. Les numéros virtuels ne sont pas associés aux numéros de téléphone des utilisateurs. Ils font partie d'un autre plan de numérotation, indépendant des numéros de téléphone et peuvent ainsi masquer les numéros de téléphone des utilisateurs.

5. Temps de présence

Les données relatives au temps de présence sont affichées dans la fiche de l'utilisateur.

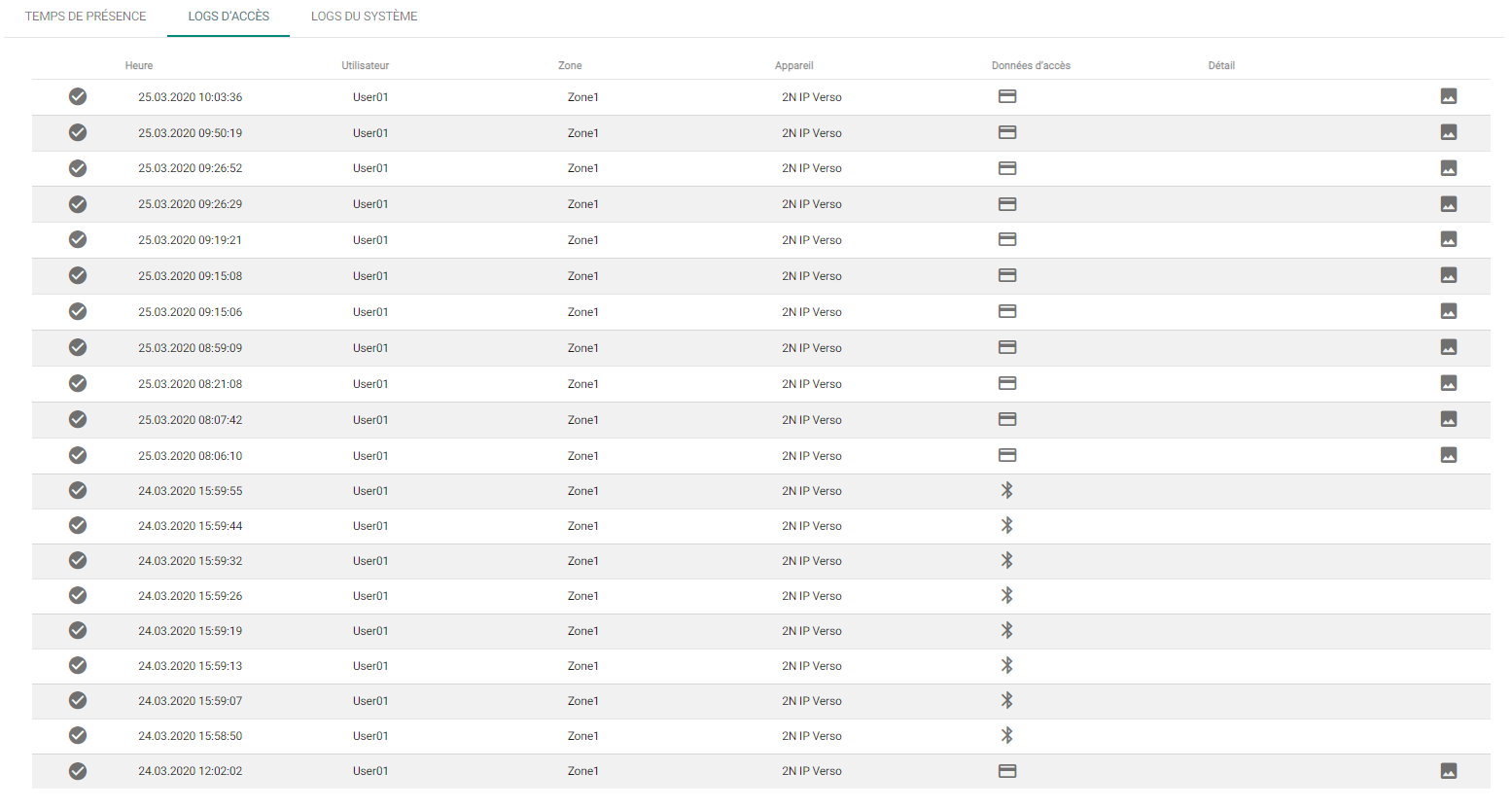

6. Journal d'accès

Journal d'accès filtrés. Cet onglet vous montre tous les passages de carte et les codes clavier sur tous les appareils qui sont enregistrés sur 2N® Access Commander.

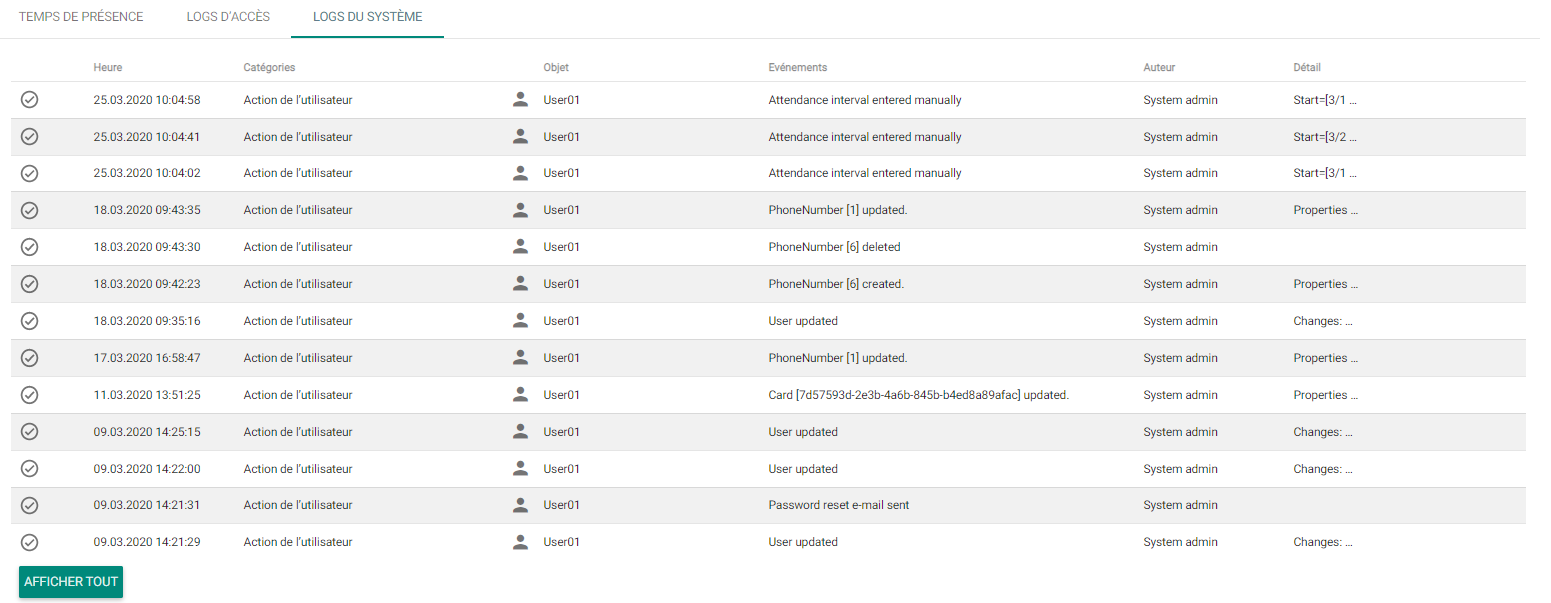

7. Journal du système

Le journal système contient les modifications uniquement liés à l'utilisateur.