5.5.5 Zertifikate

Manche 2N Netzleistungen des Zutrittseinheiten nutzen für die Kommunikation mit anderen Geräten im Netz das gesicherte TLS-Protokoll. Dieses Protokoll verhindert, dass der Inhalt der Kommunikation von Dritten abgehört ggf. zu modifiziert wird. Beim Anknüpfen der Verbindung mittels des TLS-Protokolls läuft eine einseitige bzw. beidseitige Authentifizierung, die Zertifikate und private Codes erfordert.

Leistungen des Zutrittseinheiten, die das TLS-Protokoll nutzen:

- Webserver (HTTPS-Protokoll)

- E-Mail (SMTP-Protokoll)

- 802.1x (EAP-TLS-Protokoll)

- SIPs

Mit 2N Zutrittseinheiten u können Sie Zertifikatsätze von Zertifizierungsstellen hochladen, mit denen die Identität des Geräts überprüft wird, mit dem die Sprechanlage kommuniziert, und gleichzeitig persönliche Zertifikate und private Schlüssel hochladen, um die Kommunikation zu verschlüsseln.

Jeder Leistung des Zutrittsterminals, die Zertifikate verlangt, können Sie einen der Zertifikatsätze zuordnen, siehe die Kapitel Webserver, E-mail und Streaming. Die Zertifikate können durch mehrere Dienste geteilt werden.

2N Zutrittseinheiten:

- akzeptiert Zertifikate in den Formaten DER (ASN1) und PEM.

- unterstützt die AES-, DES- und 3DES-Verschlüsselung.

- unterstützt Algorithmen:

- RSA-Schlüsselgröße bis zu 2048 Bit für vom Benutzer hochgeladene Zertifikate; intern bis zu 4096-Bit-Schlüssel (beim Verbinden - Zwischenzertifikate und gleichwertige Zertifikate)

- Elliptic Curves

Hinweis

- CA-Zertifikate müssen das X.509 v3-Format verwenden.

Beim ersten Anschluss der Einspeisung an den Zutrittseinheiten werden automatisch das sog. Self Signed Zertifikat und der private Schlüssel generiert, den man für den Dienst Webserver und E-Mail verwenden kann, ohne die Notwendigkeit ein eigenes Zertifikat und den privaten Schlüssel hochladen zu müssen.

Anmerkung

Falls Sie das Self Signed Zertifikat für die Verschlüsselung der Kommunikation zwischen dem Webserver des Zutrittseinheiten und dem Webbrowser verwenden, ist die Kommunikation abgesichert, aber der Webbrowser wird sie darauf hinweisen, dass er die Glaubwürdigkeit des Zertifikats des Zutrittseinheiten nicht überprüfen kann.

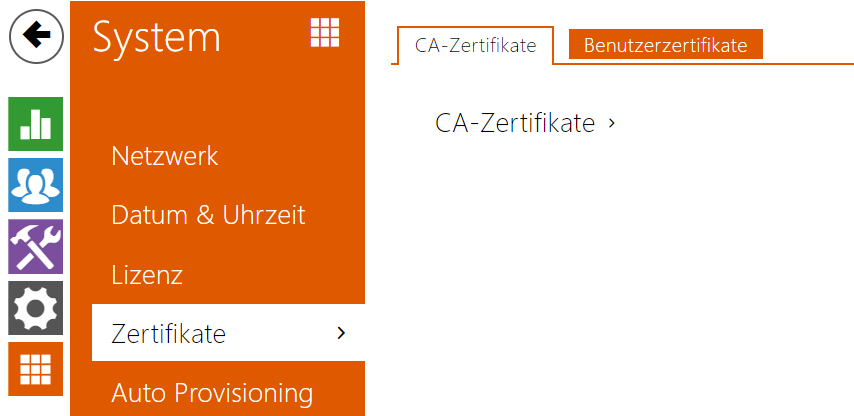

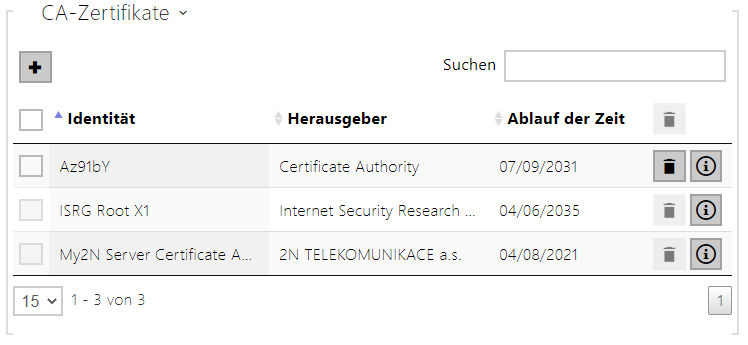

Die aktuelle Übersicht der hochgeladenen Zertifikate von Zertifizierungsstellen und persönlichen Zertifikaten wird auf zwei Registerkarten angezeigt:

Hinweis

- Nach dem Aktualisieren der Firmware oder dem Neustart ändert das Gerät das selbstsignierte Zertifikat in ein neues. Das auf dem Gerät angezeigte Zertifikat muss mit dem Zertifikat auf der Website überprüfen und vergleichen werden, ob sie identisch sind.

Hinweis

Im Fall der Zertifikate, die von elliptischen Kurven ausgehen, kann man nur die Kurven secp256r1 (aka prime256v1 aka NIST P-256) und secp384r1 (aka NIST P-384) verwenden.

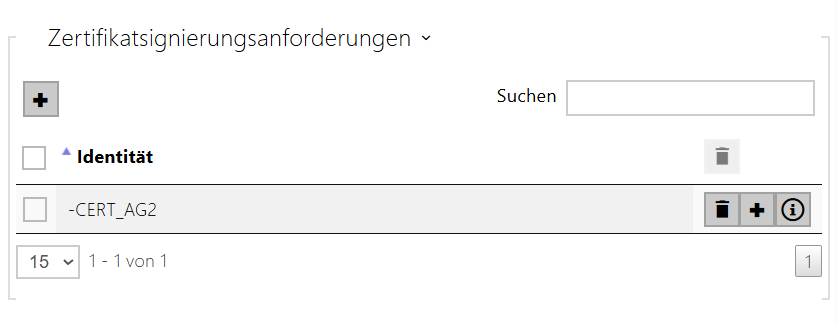

CSR

- Um eine neue Zertifikatsanforderung zu erstellen, klicken Sie auf .

- Es erscheint ein Dialogfeld, in dem Sie die folgenden Informationen eingeben:

- Common Name (CN) - dieser Eintrag muss die IP-Adresse oder den Domänennamen enthalten, unter dem die Webschnittstelle des 2N IP Intercom Gerätes erreichbar ist.

- SAN: mDNS - Ermöglicht die Aufnahme von Multicast-DNS (mDNS) als alternativen Subject-Namen (SAN) in das Zertifikat. Er wird für den Zugang über einen Domänennamen im lokalen Netz verwendet.

- SAN: IP - Ermöglicht die Aufnahme einer IP-Adresse als alternativen Subject-Namen (SAN) in das Zertifikat. Sie wird für den Zugriff über die IP-Adresse verwendet.

- Public Key Algorithm (Öffentlicher Schlüsselalgorithmus) - Gibt den Typ des Algorithmus an, der zur Erzeugung des öffentlichen Schlüssels im Zertifikat verwendet wird.

- CSR-ID - Eindeutiger Bezeichner der Zertifikatsignierungsanforderung (CSR ).

- Country (C) - Der aus zwei Buchstaben bestehende Code des Landes, in dem die Organisation registriert ist (gemäß ISO 3166-1 alpha-2).

- State/Country/Regio (S) - der Staat oder die Region, in dem/der die Organisation registriert ist (nicht abgekürzt).

- City/Locality (L) - Name der Stadt oder des Ortes, in der/dem die Organisation registriert ist (keine Abkürzung).

- Organisation (O) - der rechtliche Name einer Organisation, einschließlich aller Suffixe wie Inc.

- Organizational Unit (OU) - der Name einer Abteilung oder Einheit innerhalb einer Organisation.

- E-Mail - die E-Mail-Adresse der Kontaktperson oder des Zertifikatsverwalters.

- Klicken Sie auf Erzeugen, um eine Zertifikatsignierungsanforderung zu erstellen. Laden Sie die erstellte CSR-Datei herunter und speichern Sie sie an einem sicheren Ort.

- Reichen Sie die erstellte CSR-Datei bei einer Zertifizierungsstelle (CA) ein, die daraufhin ein digitales Zertifikat ausstellt.

- Laden Sie das ausgestellte digitale Zertifikat zurück in die CSR-Datei im Webinterface. Zum Hochladen klicken Sie auf in der Zeile der Zertifizierungsanfrage.

Drücken Sie , um den CSR zu löschen. Drücken Sie , um die CSR-Parameter anzuzeigen.