5.4.1 Control de acceso

El servicio Control de acceso sirve para administrar los accesos y la forma de verificación la autenticación del usuario.

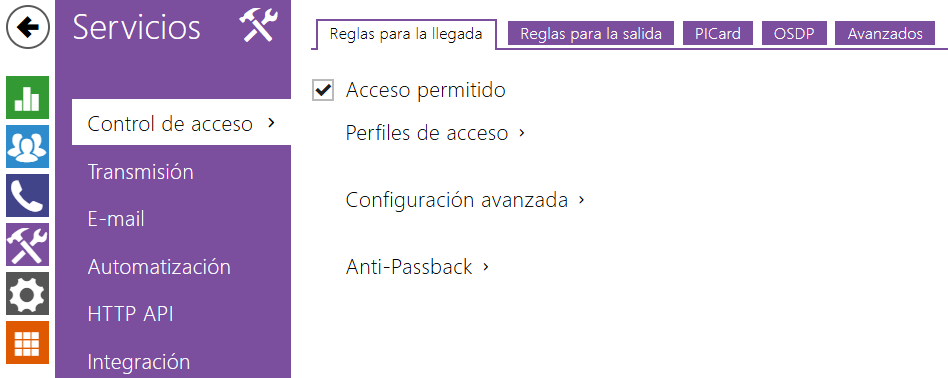

Solapa Reglas para la llegada

- Acceso permitido – permite cualquier acceso desde un lado determinado de la puerta (llegada, salida). En el caso de que el acceso no esté permitido, no es posible abrir la puerta desde este lado.

- Perfil de tiempo – ofrece la elección de uno o varios perfiles de tiempo a la vez que se aplicarán. La propia configuración de los perfiles de tiempo se puede realizar en la sección Directorio / Perfiles de tiempo.

- seleccione perfiles globales de Directorio > Perfiles de tiempo.

- perfil de tiempo individual para este elemento en particular.

- seleccione perfiles globales de Directorio > Perfiles de tiempo.

- Forma de la autenticación – configura la forma de la autenticación (Bluetooth, huella dactilar, tarjeta de acceso, código numérico) durante el período de validez del perfil de tiempo en esta línea, incluida la posibilidad de autenticación múltiple para aumentar la seguridad. Con la opción 'Acceso denegado' se puede prohibir totalmente el acceso.

- Código de zona – permite el código de zona para la combinación del perfil de tiempo y la forma de autenticación en esta línea. El código de zona se puede utilizar luego en lugar del código PIN del usuario.

Aviso

- En el caso de que el perfil de tiempo no esté configurado, la forma de la autenticación es ignorado en la línea determinada.

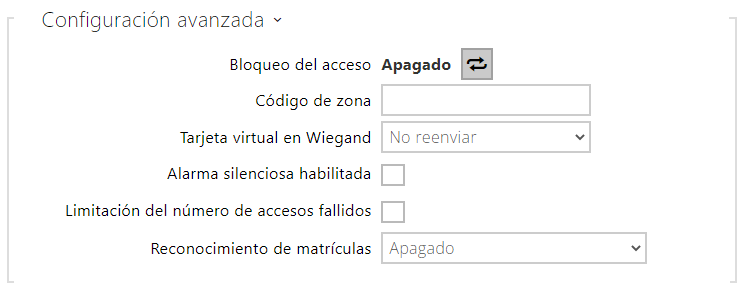

- Bloqueo del acceso – muestra la configuración actual de acceso. Encendido/ Apagado.

- Código de zona – permite introducir el código numérico del interruptor. El código debe contener al menos dos caracteres, sin embargo, recomendamos utilizar al menos cuatro caracteres.

- Tarjetas visuales en Wiegand – permite elegir la salida Wiegand a la que se enviará el número de la tarjeta virtual del usuario tras su autenticación satisfactoria. Se puede utilizar con cualquier manera de autenticación, incluidos los códigos, huellas dactilares, etc.

- Habilitar alarma silenciosa – a cada código de acceso está asignado un código virtual que es mayor por un uno que el de acceso y está destinado para activar el alarma silenciosa. Por ejemplo, si el código de acceso es 0000, el código para activar el alarma silenciosa es 0001. La longitud del código debe conservarse, lo que significa que por ejemplo para el código de acceso 9999 el alarma silenciosa es 0000, etc. La acción ejecutada para el alarma silenciosa se puede configurar en la sección para la automatización.

Aviso

- En el caso de que el usuario utilice la autenticación para activar el alarma silenciosa y el alarma silenciosa no está permitida, su acceso se denegará y el alarma no se activará.

- Limitación del número de accesos fallidos – permite limitar el número de intentos fallidos de autenticación. Tras cinco intentos fallidos de acceso (código numérico incorrecto, tarjeta no válida, etc.) se bloqueará el módulo de acceso durante treinta segundos, incluso en el caso de que la autenticación haya sido válida.

Reconocimiento de matrículas – elige el escenario para el reconocimiento de la matrícula del vehículo.

Aviso

- Para la función correcta es recomendable que cada matrícula esté asignada a un registro en el directorio. En el caso de matrículas introducidas de forma múltiple sucede la situación que no se puede asignar de forma inequívoca un registro en el directorio que tenga configurada la matrícula (se selecciona el primer registro que tiene configurada la matrícula correspondiente y se aplicarán sus reglas de acceso).

- Apagado

- Apertura utilizando la matrícula – La apertura de la puerta se producirá en el caso de que el registro en el directorio con la matrícula leída tenga actualmente el derecho de llegada o salida. La apertura de la puerta (respectivamente barrera, etc.) tras detectar la matrícula válida funciona independientemente de otros Modos de autenticación que están configurados en los Perfiles de acceso.

- Multi-factor con marca – esta opción está disponible solo en el caso de activar la función beta Verificación de varios factores de matrículas. Enciende el bloqueo permanente del acceso y apaga de forma permanente el modo de autenticación mediante Bluetooth (WaveKey). Una vez leída la matrícula se le concederá al usuario con la matrícula leída una excepción temporal de 60 seg de duración y a la vez se activará durante este tiempo la función WaveKey. El acceso se concederá solo al usuario con la matrícula leída, el cual se autenticará dentro de los 60 segundos mediante otro modo de autenticación (WaveKey/código QR). A los usuarios con la excepción permanente se les permite el acceso durante todo el tiempo del bloqueo permanente de acceso, aunque solo durante 60 segundos desde el registro de la matrícula pueden autenticarse también mediante WaveKey.

Cada siguiente matrícula admitida cancela la excepción temporal anterior y, en el caso de que exista el usuario con una nueva matrícula admitida, se le concederá la excepción temporal a este usuario.

Tolerar desviación de caracteres – determina si se tolera la desviación en la matrícula del vehículo reconocida. Es posible elegir entre la tolerancia cero, tolerancia desde el inicio, tolerancia desde el final o tolerancia tanto desde el inicio, como desde el final. A la hora de elegir la tolerancia de caracteres de ambos extremos se tolera primero, a la hora de la lectura de la matrícula, la desviación de caracteres desde el inicio, y si la matrícula no se reconoce, a la hora de la siguiente lectura se tolera la desviación desde el final.

Número de desviaciones de caracteres – determina si se tolerara la desviación de uno o dos caracteres. La desviación de caracteres incumbe el principio y/o el final, según la configuración del parámetro Tolerar la desviación de caracteres. A la hora de la primera lectura de la matrícula el dispositivo no tolera ninguna desviación. Solo en el caso de que no reconozca la matrícula guardada en el directorio tolerará, a la hora de la siguiente lectura, la desviación de un carácter en las direcciones configuradas más arriba. En el caso de que aún así el dispositivo no identifique la matrícula en el directorio, el dispositivo tolerará, a la hora de la siguiente lectura, la desviación de dos caracteres.

El dispositivo permite utilizar las matrículas reconocidas de vehículos enviadas en el requerimiento HTTP mediante las cámaras de la empresa AXIS equipadas con la aplicación adicional VaxALPR a api/lpr/licenseplate (ver Manual HTTP API para los intercomunicadores IP).

En el caso de que la función esté encendida, tras recibir el requerimiento HTTP válido se producirá el registro del suceso en el historial bajo el suceso LicensePlateRecognized. En el caso de que dentro del marco del requerimiento HTTP se envíe también una imagen (por ej. recorte de una fotografía o fotografía entera de la escena a la hora de detectar la matrícula), ésta se guardará. En la memoria del dispositivo están guardadas las últimas cinco fotografías que se pueden leer en el dispositivo mediante el requerimiento HTTP enviado a api/lpr/image y las cuales están disponibles en el sistema 2N Access Commander.

Advertencia

- Con la restauración de software de la configuración de fábrica, o con la carga de una configuración diferente, no se realizarán cambios en la configuración del bloqueo de acceso. Solo la restauración de hardware de la configuración de fábrica mediante el botón Reset en el dispositivo establecerá la configuración inicial del parámetro.

- El relé de seguridad aumenta la protección de la instalación contra el uso no autorizado mediante el reset de hardware.

- ID de la tarjeta de añadidura – el ID de la tarjeta de servicio destinada para añadir tarjetas instaladas a la lista. El ID de la tarjeta es una secuencia de 6–32 caracteres del grupo de 0–9, A–F.

- ID de la tarjeta de eliminación – el ID de la tarjeta de servicio destinada para eliminar tarjetas instaladas de la lista. El ID de la tarjeta es una secuencia de 6–32 caracteres del grupo de 0–9, A–F.

- Modo – selecciona el modo de la función Anti-Passback:

- Apagado – la función está apagada por defecto, el usuario puede utilizar la tarjeta de acceso u otra autenticación para acceder a la entrada a la zona por segunda vez, sin que la haya abandonado anteriormente.

- Moderado – la función está apagada por defecto, el usuario puede utilizar la tarjeta de acceso u otra autenticación para acceder a la entrada a la zona por segunda vez, sin que la haya abandonado anteriormente. En la sección Estado / Sucesos se creará un nuevo registro de tipo UserAuthenticated con parámetro apbBroken=true.

- Estricto – el usuario no tiene permiso para utilizar la tarjeta de acceso u otra autenticación para el acceso a la entrada en la zona por segunda vez, sin que la haya abandonado anteriormente. En la sección Estado / Sucesos se creará un nuevo registro de tipo UserRejected con parámetro apbBroken=true.

- Restricción del tiempo – selecciona el tiempo de restricción del acceso para la función Anti-passback. Durante un tiempo elegido desde el último acceso con la autenticación determinada (con tarjeta, código, etc.) no es posible volver a utilizarla en la misma dirección.

- Control de la puerta mediante el código QR – Habilita o prohíbe la abertura de la puerta a través de la lectura del código QR.

- Grupo para reenviar datos de acceso – le permite establecer un grupo al que se reenviarán todos los códigos de acceso de usuario recibidos.

- Formato de los códigos transmitidos – elección del formato de 4bit y 8bit (mayor fiabilidad) de los códigos transmitidos.

Precaución

- Para la correcta realización de la lectura de los códigos QR no utilice a la vez la función de protección de privacidad.

- Para aumentar la seguridad limite el número de accesos fallidos en el bloque Configuración avanzada más arriba.

- La función de la lectura de los códigos QR está disponible solo en los modelos con procesador ARTPEC-7 de la compañía Axis.

Solapa Reglas para la salida

- Acceso permitido – permite cualquier acceso desde un lado determinado de la puerta (llegada, salida). En el caso de que el acceso no esté permitido, no es posible abrir la puerta desde este lado.

- Perfil de tiempo – ofrece la elección de uno o varios perfiles de tiempo a la vez que se aplicarán. La propia configuración de los perfiles de tiempo se puede realizar en la sección Directorio / Perfiles de tiempo.

- con la marca se configura la elección de los perfiles de tiempo pre-definidos o la configuración manual del perfil de tiempo para el elemento determinado.

- Forma de la autenticación – configura la forma de la autenticación (Bluetooth, huella dactilar, tarjeta de acceso, código numérico) durante el período de validez del perfil de tiempo en esta línea, incluida la posibilidad de autenticación múltiple para aumentar la seguridad. Con la opción 'Acceso denegado' se puede prohibir totalmente el acceso.

- Código de zona – permite el código de zona para la combinación del perfil de tiempo y la forma de autenticación en esta línea. El código de zona se puede utilizar luego en lugar del código PIN del usuario.

- Botón REX – habilita la función del botón de salida para el perfil de tiempo determinado. La entrada asignada al botón de salida se configura en la sección Hardware / Puerta, solapa Puerta.

Aviso

- En el caso de que el perfil de tiempo no esté configurado, la forma de la autenticación es ignorado en la línea determinada.

- Bloqueo del acceso – muestra la configuración actual de acceso. Encendido/ Apagado.

- Código de zona – permite introducir el código numérico del interruptor. El código debe contener al menos dos caracteres, sin embargo, recomendamos utilizar al menos cuatro caracteres.

- Tarjetas visuales en Wiegand – permite elegir la salida Wiegand a la que se enviará el número de la tarjeta virtual del usuario tras su autenticación satisfactoria. Se puede utilizar con cualquier manera de autenticación, incluidos los códigos, huellas dactilares, etc.

- Habilitar alarma silenciosa – a cada código de acceso está asignado un código virtual que es mayor por un uno que el de acceso y está destinado para activar el alarma silenciosa. Por ejemplo, si el código de acceso es 0000, el código para activar el alarma silenciosa es 0001. La longitud del código debe conservarse, lo que significa que por ejemplo para el código de acceso 9999 el alarma silenciosa es 0000, etc. La acción ejecutada para el alarma silenciosa se puede configurar en la sección para la automatización.

Aviso

- En el caso de que el usuario utilice la autenticación para activar el alarma silenciosa y el alarma silenciosa no está permitida, su acceso se denegará y el alarma no se activará.

- Limitación del número de accesos fallidos – permite limitar el número de intentos fallidos de autenticación. Tras cinco intentos fallidos de acceso (código numérico incorrecto, tarjeta no válida, etc.) se bloqueará el módulo de acceso durante treinta segundos, incluso en el caso de que la autenticación haya sido válida.

Reconocimiento de matrículas – elige el escenario para el reconocimiento de la matrícula del vehículo.

Aviso

- Para la función correcta es recomendable que cada matrícula esté asignada a un registro en el directorio. En el caso de matrículas introducidas de forma múltiple sucede la situación que no se puede asignar de forma inequívoca un registro en el directorio que tenga configurada la matrícula (se selecciona el primer registro que tiene configurada la matrícula correspondiente y se aplicarán sus reglas de acceso).

- Apagado

- Apertura utilizando la matrícula – La apertura de la puerta se producirá en el caso de que el registro en el directorio con la matrícula leída tenga actualmente el derecho de llegada o salida. La apertura de la puerta (respectivamente barrera, etc.) tras detectar la matrícula válida funciona independientemente de otros Modos de autenticación que están configurados en los Perfiles de acceso.

- Multi-factor con marca – esta opción está disponible solo en el caso de activar la función beta Verificación de varios factores de matrículas. Enciende el bloqueo permanente del acceso y apaga de forma permanente el modo de autenticación mediante Bluetooth (WaveKey). Una vez leída la matrícula se le concederá al usuario con la matrícula leída una excepción temporal de 60 seg de duración y a la vez se activará durante este tiempo la función WaveKey. El acceso se concederá solo al usuario con la matrícula leída, el cual se autenticará dentro de los 60 segundos mediante otro modo de autenticación (WaveKey/código QR). A los usuarios con la excepción permanente se les permite el acceso durante todo el tiempo del bloqueo permanente de acceso, aunque solo durante 60 segundos desde el registro de la matrícula pueden autenticarse también mediante WaveKey.

Cada siguiente matrícula admitida cancela la excepción temporal anterior y, en el caso de que exista el usuario con una nueva matrícula admitida, se le concederá la excepción temporal a este usuario.

Tolerar desviación de caracteres – determina si se tolera la desviación en la matrícula del vehículo reconocida. Es posible elegir entre la tolerancia cero, tolerancia desde el inicio, tolerancia desde el final o tolerancia tanto desde el inicio, como desde el final. A la hora de elegir la tolerancia de caracteres de ambos extremos se tolera primero, a la hora de la lectura de la matrícula, la desviación de caracteres desde el inicio, y si la matrícula no se reconoce, a la hora de la siguiente lectura se tolera la desviación desde el final.

Número de desviaciones de caracteres – determina si se tolerara la desviación de uno o dos caracteres. La desviación de caracteres incumbe el principio y/o el final, según la configuración del parámetro Tolerar la desviación de caracteres. A la hora de la primera lectura de la matrícula el dispositivo no tolera ninguna desviación. Solo en el caso de que no reconozca la matrícula guardada en el directorio tolerará, a la hora de la siguiente lectura, la desviación de un carácter en las direcciones configuradas más arriba. En el caso de que aún así el dispositivo no identifique la matrícula en el directorio, el dispositivo tolerará, a la hora de la siguiente lectura, la desviación de dos caracteres.

El dispositivo permite utilizar las matrículas reconocidas de vehículos enviadas en el requerimiento HTTP mediante las cámaras de la empresa AXIS equipadas con la aplicación adicional VaxALPR a api/lpr/licenseplate (ver Manual HTTP API para los intercomunicadores IP).

En el caso de que la función esté encendida, tras recibir el requerimiento HTTP válido se producirá el registro del suceso en el historial bajo el suceso LicensePlateRecognized. En el caso de que dentro del marco del requerimiento HTTP se envíe también una imagen (por ej. recorte de una fotografía o fotografía entera de la escena a la hora de detectar la matrícula), ésta se guardará. En la memoria del dispositivo están guardadas las últimas cinco fotografías que se pueden leer en el dispositivo mediante el requerimiento HTTP enviado a api/lpr/image y las cuales están disponibles en el sistema 2N Access Commander.

Advertencia

- Con la restauración de software de la configuración de fábrica, o con la carga de una configuración diferente, no se realizarán cambios en la configuración del bloqueo de acceso. Solo la restauración de hardware de la configuración de fábrica mediante el botón Reset en el dispositivo establecerá la configuración inicial del parámetro.

- El relé de seguridad aumenta la protección de la instalación contra el uso no autorizado mediante el reset de hardware.

- ID de la tarjeta de añadidura – el ID de la tarjeta de servicio destinada para añadir tarjetas instaladas a la lista. El ID de la tarjeta es una secuencia de 6–32 caracteres del grupo de 0–9, A–F.

- ID de la tarjeta de eliminación – el ID de la tarjeta de servicio destinada para eliminar tarjetas instaladas de la lista. El ID de la tarjeta es una secuencia de 6–32 caracteres del grupo de 0–9, A–F.

- Modo – selecciona el modo de la función Anti-Passback:

- Apagado – la función está apagada por defecto, el usuario puede utilizar la tarjeta de acceso u otra autenticación para acceder a la entrada a la zona por segunda vez, sin que la haya abandonado anteriormente.

- Moderado – la función está apagada por defecto, el usuario puede utilizar la tarjeta de acceso u otra autenticación para acceder a la entrada a la zona por segunda vez, sin que la haya abandonado anteriormente. En la sección Estado / Sucesos se creará un nuevo registro de tipo UserAuthenticated con parámetro apbBroken=true.

- Estricto – el usuario no tiene permiso para utilizar la tarjeta de acceso u otra autenticación para el acceso a la entrada en la zona por segunda vez, sin que la haya abandonado anteriormente. En la sección Estado / Sucesos se creará un nuevo registro de tipo UserRejected con parámetro apbBroken=true.

- Restricción del tiempo – selecciona el tiempo de restricción del acceso para la función Anti-passback. Durante un tiempo elegido desde el último acceso con la autenticación determinada (con tarjeta, código, etc.) no es posible volver a utilizarla en la misma dirección.

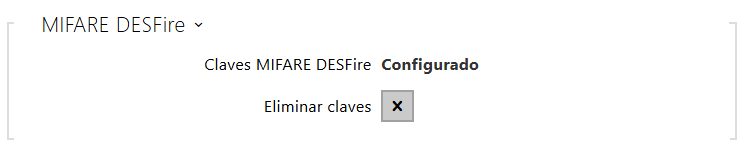

Solapa Tarjetas Seguras

- Claves MIFARE DESFire – Indikuje stav konfigurace pro čtení MIFARE DESFire karet. Si falta alguno de los parámetros necesarios para la lectura de MIFARE DESFire en la configuración, o no es válido, el estado es No configurado. Si están presentes todos los parámetros y son válidos, el estado es Configurado.

Aviso

- Bei der Verwendung von MIFARE DESFire-Karten muss das Lesen der ungesicherten CSN (Kartenseriennummer) deaktiviert werden. Die Autorisierung der Karten erfolgt in der Konfiguration des jeweiligen Lesers unter Hardware > Erweiterungsmodule.

Configurar carro MIFARE DESFire

- Prepare los valores de las tarjetas MIFARE DESFire que desea utilizar para la gestión de accesos.

Cree un archivo XML con la siguiente estructura (ejemplo de estructura XML).

Aviso

Deben respetarse la longitud y el formato de los valores. Si el valor de los datos es inferior al número de caracteres requerido, debe rellenarse con ceros a la izquierda. Introduzca los valores sin prefijo hexadecimal.

- Cargue el archivo XML creado en Sistema > Mantenimiento > Configuración > Cargar archivo de configuración al dispositivo.

- Tras cargar el archivo XML, el dispositivo realiza un restablecimiento de la configuración. El segmento de código se incluye en el archivo de configuración completo del dispositivo.

<DeviceDatabase>

<CardReader>

<KeyStore>

<Keys>

<Desfire>

<AID>130586</AID>

<KeyNo>01</KeyNo>

<AuthKey>B52874F4E3EEE03C349EBB74A3123458</AuthKey>

<KeyType>01</KeyType>

<AuthMode>01</AuthMode>

<FileNo>01</FileNo>

<Offset>000000</Offset>

<Bits>00000080</Bits>

<DecodeASCII>01</DecodeASCII>

</Desfire>

</Keys>

</KeyStore>

</CardReader>

</DeviceDatabase>

| Clave | Tipo de valor/formato | Popis |

|---|---|---|

| AID | 3 bytes (6 caracteres hexadecimales) | Application Identifier (AID): Identificador único de la aplicación en la tarjeta MIFARE DESFire. Cada tarjeta puede contener varias aplicaciones y cada aplicación tiene sus propios archivos y claves. |

| AuthKey | 16 bytes (32 caracteres hexadecimales) | Authentication Key: Una clave criptográfica (AES 128) que se utiliza para la autenticación segura y el establecimiento de una comunicación cifrada con la aplicación en la tarjeta. |

| KeyType | 01(ceros a la izquierda incluidos) | Tipo de llave: Define el algoritmo de cifrado utilizado. Actualmente sólo se admite AES 128, para el que se introduce el valor 01. |

| AuthMode | 00: Sin autenticación01: Autenticación AES | Modo de autenticación: Activa o desactiva la autenticación AuthKey. Para un acceso seguro a los archivos, ajuste el valor a 01. |

| FileNo | 00 – 0F | Número de expediente (File Number): Identificador de un archivo de datos específico dentro de la aplicación seleccionada (AID). Puede haber hasta 32 archivos en una aplicación. |

| Offset | 2,5 bytes (5 caracteres hexadecimales) | Desplazarse en el archivo (Offset): Especifica la posición inicial (en bytes) a partir de la cual leer los datos del fichero. El valor 00000 indica el principio del fichero. |

| Bits | 4 bytes (8 caracteres hexadecimales) | Longitud de los datos: Define cuántos bits leer del fichero (empezando por la posición Offset). El valor se introduce en formato hexadecimal. |

| DecodeASCII |

| Descodificación a ASCII: Especifica si los datos binarios leídos de la tarjeta deben interpretarse y descodificarse automáticamente como caracteres de texto ASCII. |

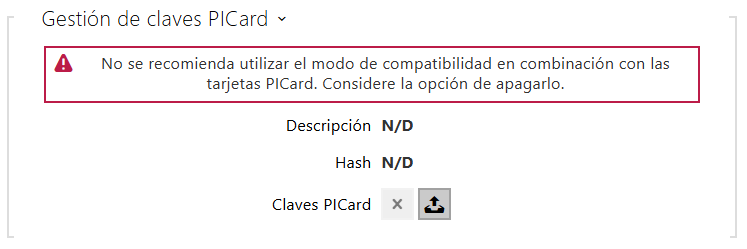

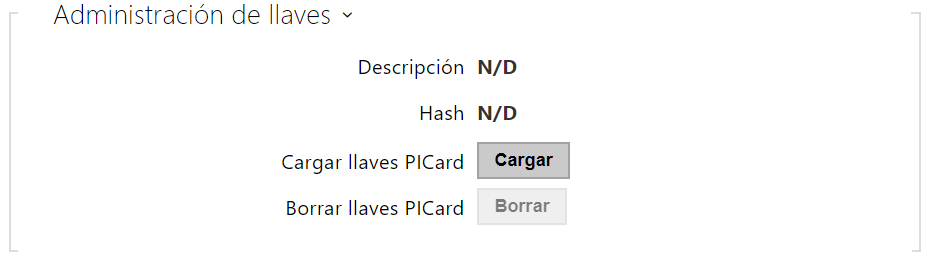

La tecnología 2N PICard sirve para codificar los datos de inicio de sesión en las tarjetas de acceso. Para poder leer los datos de inicio de sesión los dispositivos 2N necesitan el acceso a las claves correspondientes, las cuales genera la aplicación 2N PICard Commander. A estas se pueden importar luego a 2N Access Commander, el cual asegurará su distribución a todos los dispositivos 2N compatibles.

Aviso

- Los dispositivos, en los cuales se pueden leer las tarjetas con la tecnología PICard, están especificados en el Manual de configuración 2N PICard Commander.

- Descripción – nombre para la clave de codificación creada.

- Hash – indentificador numérico del proyecto.

- Cargar llaves PICard – al seleccionar el archivo con las llaves y al introducir la contraseña válida se cargará la llave PICard.

- Borrar llaves PICard – borrará las llaves PICard cargadas.

Solapa WaveKey

Los intercomunicadores 2N IP equipados con módulo Bluetooth permiten autenticar al usuario mediante la aplicación móvil My2N disponible para los dispositivos con los sistemas operativos iOS 12 y superiores (teléfonos iPhone 4s y superiores) event. Android 6.0 Marshmallow y superiores (teléfonos con soporte de Bluetooth 4.0 Smart).

Identificación del usuario (Auth ID)

La aplicación My2N se autentica en la parte del intercomunicador mediante el identificador inconfundible – llamado Auth ID. Auth ID (número 128bit) es generado para cada usuario de forma aleatoria y mediante el proceso del llamado emparejamiento conectado con el usuario registrado en el intercomunicador y con su dispositivo móvil.

Nota

- Auth ID generado no puede ser guardado en varios dispositivos móviles a la vez. Es decir, Auth ID identifica de forma inconfundible al dispositivo móvil concreto (resp. a su usuario).

El valor de Auth ID se puede configurar en cada usuario y se puede modificar en la sección WaveKey de la lista telefónica del intercomunicador. Auth ID se puede trasladar a otro usuario, event. copiar en otro intercomunicador. Tras borrar el valor del campo se bloqueará el acceso del usuario.

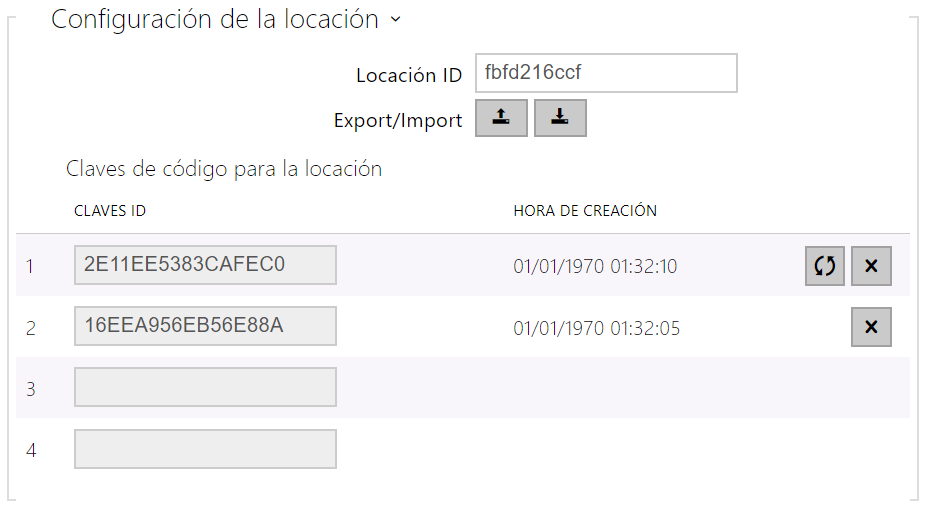

Claves de codificación y localización

La comunicación entre la aplicación My2N y el intercomunicador está siempre cifrada. Sin el conocimiento de la clave de codificación la aplicación My2N no puede autenticar al usuario. La clave de codificación primaria se genera automáticamente durante el primer arranque del intercomunicador y se puede volver a generar manualmente en cualquier momento más adelante. La clave de codificación primaria se transfiere junto con Auth ID al dispositivo móvil durante el emparejamiento.

Las claves de codificación y el identificador de la localización se puede exportar del intercomunicador y luego importar a otros intercomunicadores. Los intercomunicadores con el mismo nombre de localización y con la misma llave de codificación forman las llamadas localizaciones. Dentro de una localización el dispositivo móvil se empareja solo una vez y se identifica con solo un único Auth ID (es decir, dentro de la localización se puede copiar Auth ID del usuario desde un intercomunicador a otro).

Emparejamiento

Con el proceso del llamado emparejamiento se entiende la transferencia de los datos de acceso del usuario a su dispositivo móvil personal. Los datos de acceso pueden estar guardados solo en un dispositivo móvil – es decir, el usuario no puede tener por ej. dos dispositivos móviles mediante los cuales se autentica. Sin embargo, en un dispositivo móvil pueden estar guardados los datos de acceso del usuario para varias localizaciones a la vez (es decir, el dispositivo móvil sirve como la clave para varias localizaciones a la vez).

El emparejamiento del usuario con el dispositivo móvil se puede activar en la lista telefónica del intercomunicador en la página del usuario correspondiente. El emparejamiento se puede realizar físicamente de forma local mediante el módulo USB bluetooth conectado al PC, event. de forma remota mediante el módulo bluetooth integrado en el intercomunicador. Ambas formas de emparejamiento dan el mismo resultado.

Durante el emparejamiento se transfieren al dispositivo móvil los siguientes datos:

- Identificador de la localización

- Claves de codificación de la localización

- Auth ID del usuario

Clave de codificación para el emparejamiento

En el modo de emparejamiento se utiliza, por razones de seguridad para proteger la comunicación, una clave distinta a la utilizada durante la comunicación tras el emparejamiento. Esta clave se genera automáticamente durante el primer arranque del intercomunicador y se puede volver a generar en cualquier momento.

Administración de las claves de codificación

El intercomunicador puede mantener vigentes hasta 4 claves de codificación – es decir, 1 clave primaria y hasta 3 claves secundarias. El dispositivo móvil puede utilizar para el cifrado de la comunicación cualquiera de estas 4 claves. Las claves de codificación están bajo pleno control del administrador del sistema. Por razones de seguridad es recomendable actualizar periódicamente las claves de codificación, event. en el caso de pérdida del dispositivo móvil o fuga de la configuración del intercomunicador.

Nota

- Durante el primer arranque del intercomunicador se generan automáticamente las claves de codificación y se guardan en el archivo de configuración del intercomunicador. Para una mayor seguridad recomendamos volver a generar manualmente estas claves de codificación antes del primer uso.

Es posible volver a generar en cualquier momento la clave primaria. La clave primaria original se luego convierte en la primera clave secundaria, la primera clave secundaria se convierte en la segunda secundaria, etc. Las claves secundarias se pueden eliminar en cualquier momento.

Tras eliminar la clave los usuarios de la aplicación My2N que siguen utilizando esta clave no podrán realizar la autenticación en el caso de que antes de eliminar la clave no actualicen las claves de codificación en su dispositivo móvil. Las claves en el dispositivo móvil se actualizan cada vez que se utiliza la aplicación My2N.

Lista de parámetros

- ID de la localización – identificador inconfundible de la localización dentro de la cuál está vigente el conjunto de las claves de codificación configuradas.

- Botón Exportar – exporta al identificador de la localización y las claves de codificación actuales al archivo. El archivo exportado se puede luego importar en otro dispositivo.

- Botón Importar – importa las localizaciones ID y las claves de codificación actuales del archivo exportado desde otro intercomunicador.

- Botón Actualizar la llave primaria – al generarse una nueva clave de codificación primaria se borrará la clave secundaria más antigua. Los usuarios de la aplicación My2N que siguen utilizando esta clave no se podrán autenticar si antes de esta operación no actualicen las claves de codificación en su dispositivo móvil. Las claves en el dispositivo móvil se actualizan cada vez que se utiliza la aplicación My2N.

- Botón Borrar la clave primaria – al eliminar la clave primaria los usuarios que utilizan esta clave no se podrán autenticar.

- Botón Borrar la clave secundaria – los usuarios de la aplicación My2N que siguen utilizando esta clave no se podrán autenticar después del borrado de esta clave si antes de esta operación no actualicen las claves de codificación en su dispositivo móvil. Las claves en el dispositivo móvil se actualizan cada vez que se utiliza la aplicación My2N.

- Vigencia del PIN de emparejamiento – periodo de vigencia del PIN de autorización para el emparejamiento del dispositivo móvil del usuario con el intercomunicador.

Consejo

- En el caso de notificar la pérdida del teléfono con los datos de acceso guardados recomendamos proceder de la siguiente manera:

- Borre el valor WaveKey Auth ID del usuario correspondiente – con ello se bloqueará el teléfono perdido y se impedirá su uso indebido.

- Vuelva a generar la clave de codificación primaria (paso opcional) – con ello impedirá el posible uso indebido de la clave de codificación guardado en el dispositivo móvil.

Advertencia

- Con el upgrade a la versión 2.30 se realiza el upgrade también en los módulos bluetooth. El downgrade a la versión 2.29 y anterior puede causar su falta de funcionalidad.

Nota

Transición a la nueva versión de la aplicación My2N 3.5.0 (Android) o 3.7.0 (iOS) y superior

- Asegúrese de que todos los usuarios tengan instalada la nueva versión de la aplicación My2N.

- Instale en el dispositivo la versión de firmware 2.47 o superior.

- Desactive el Modo de compatibilidad.

- Genere una nueva clave primaria.

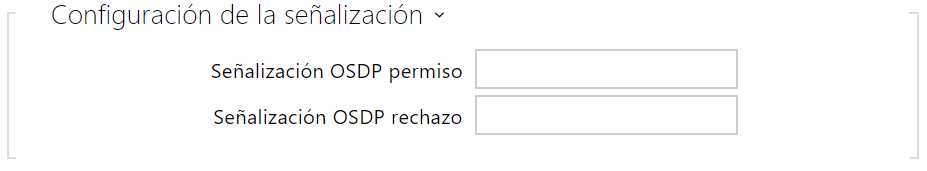

Solapa OSDP

El protocolo OSDP se encarga de la comunicación segura para el envío los datos de acceso, como es ID de la tarjeta de acceso o el código PIN entre el dispositivo OSDP conectado (panel de control, controlador de puerta) y el intercomunicador 2N IP. El objetivo es facilitar la activación de la señalización en el intercomunicador 2N IPnen base de la respuesta de la parte opuesta a la definición enviada de la señalización de la tarjeta.

- Señalización OSDP permiso – cadena de definición para la señalización del permiso de acceso.

- Señalización OSDP rechazo – cadena de definición para la señalización del rechazo de acceso.

- En el caso de que en ambos parámetros esté introducida la misma definición se realizará la evaluación con las manifestaciones audiovisuales que se correspondan con el caso cuando para un acceso seguido por el otro se utilizase el acceso autorizado y no autorizado.

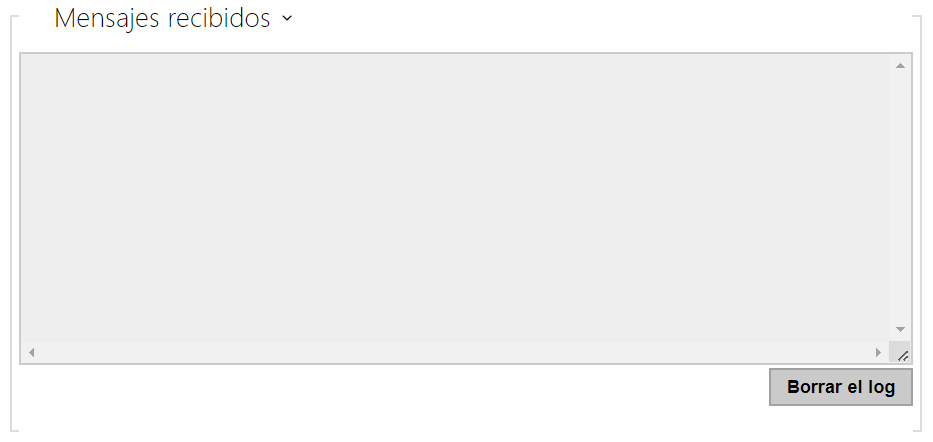

Ventana Mensajes recibidos sirve para obtener la cadena de definición. Al acercar la tarjeta de acceso al lector del intercomunicador 2N IP aparecerá la definición de la señalización OSDP del dispositivo de la parte opuesta para el acceso autorizado o no autorizado.

El mensaje recibido se muestra con el dato horario en el formato:

13:46:39] led(0,0,0,0,0,0,0,0,1,1,1,2,2)

13:46:39] buz(0,2,1,1,1)

13:46:42] led(0,0,0,0,0,0,0,0,1,1,1,1,1)

13:46:42] buz(0,1,0,0,0)

Como la cadena de definición se utilizará la parte (sin el dato horario), teniendo en cuenta de que su longitud no debe superar los 255 caracteres, por ej.: led(0,0,0,0,0,0,0,0,1,1,1,1,1) o buz(0,2,1,1,1). Al evaluar la coincidencia en la parte opuesta el dispositivo reacciona mediante la señalización correspondiente. Cualquier parte de la definición se puede sustituir por "*", esta parte se considerará como cualquier contenido del mensaje (por ej. de esta manera es posible lograr que la señalización se active al encenderse cualquier LED 0 en el dispositivo sin tener el cuenta los demás parámetros del mensaje).

- Borrar el log – borrará el registro del mensaje recibido.

Precaución

- Para el funcionamiento correcto es necesario tener el la sección Hardware / Módulos de ampliación para el lector de tarjetas y el teclado configurado el parámetro Puerta/No utilizado. El intercomunicador 2N IP confirmará la lectura de la tarjeta mediante el pitido de señalización, tras la evaluación el dispositivo reaccionará mediante la señalización correspondiente.

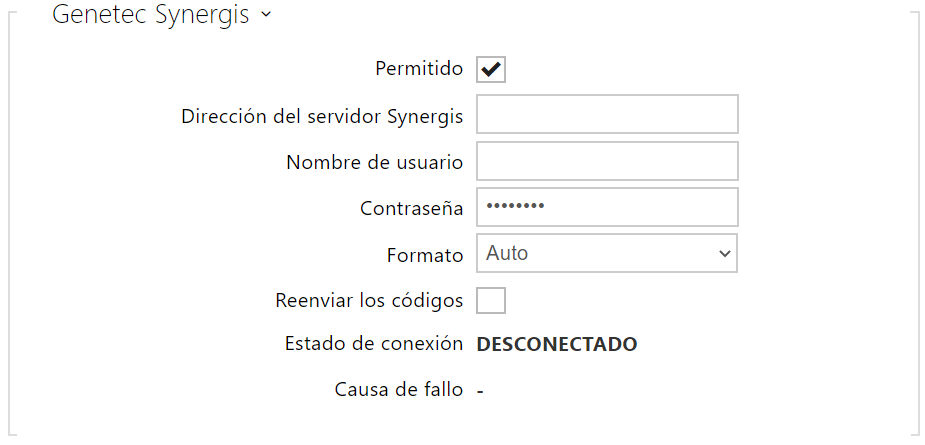

Solapa Integración con otros sistemas

- Permitido – permite la conexión con el sistema de seguridad Genetec Synergis externo.

- Dirección del servidor Synergis – dirección IP o nombre de dominio del servidor Synergis.

- Nombre de usuario – nombre de usuario utilizado durante la autenticación.

- Contraseña – contraseña utilizada durante la autenticación.

- Formato – configura el formato de la lectura de tarjetas para el envío del ID de la tarjeta al sistema Genetec Synergis.

- Reenviar los códigos – configura si se deben reenviar los códigos introducidos. Los códigos pueden contener como máximo 6 cifras y al final hay que pulsar la tecla de confirmación.

- Estado de conexión – muestra el estado actual de la conexión al servidor Synergis, event. descripción del estado de error.

- Causa del fallo – muestra la causa del fallo del último intento de conexión al servidor Synergis – muestra la última respuesta de error, por ej. La conexión al servidor ha fallado.

Solapa Avanzados

- Dirección del recorte de caracteres – establece si está permitido el recorte de las matrículas reconocidas. Determine desde que dirección puede probarse el recorte.

- Máximo número de caracteres a recortar – determina el máximo número de caracteres a recortar – 1, o 2. El recorte de los caracteres se realiza al principio o al final de la cadena según la Dirección de recorte de caracteres seleccionada.

- Caracteres intercambiables – define los pares de caracteres intercambiables entre sí para los fines de la función del reconocimiento de matrículas. El primer carácter en la pareja será sustituido por el segundo carácter para los fines de búsqueda de coincidencia con las matrículas guardadas. El guión separa los caracteres en la pareja. Pueden introducirse varias parejas separadas por una coma. Los espacios serán ignorados. Por ej. O-0, I-1.

- Ignorar temporalmente las lecturas no válidas – habilite la supresión de escritura en el registro de eventos durante el tiempo establecido por el parámetro Ignorar lecturas inválidas durante. El evento se agrega al registro de eventos después de que se recibe una lectura válida, expira este tiempo de espera o se recibe una lectura con otro ID. Utilice esta opción si su cámara genera muchas lecturas no válidas antes de leer correctamente las placas y llena el registro de eventos con eventos innecesarios.

- Ignorar lecturas inválidas durante – establezca el tiempo de espera en segundos, que se cuenta antes de que una lectura no válida se escriba en el registro de eventos. El evento también se registra cuando se recibe una lectura válida o una lectura con un ID diferente.

- Modo de compatibilidad – soporte de modos más antiguos de lectura de tarjetas. Desaconsejamos utilizarlo en combinación con las tarjetas PICard. En el caso de que este modo esté apagado, los números de tarjetas deberán coincidir totalmente para una autenticación satisfactoria.

- Eliminar los usuarios no válidos con retardo – configura el retardo después del cual los usuarios con el acceso no válido, y con eliminación automática habilitada, serán eliminados del directorio del dispositivo.