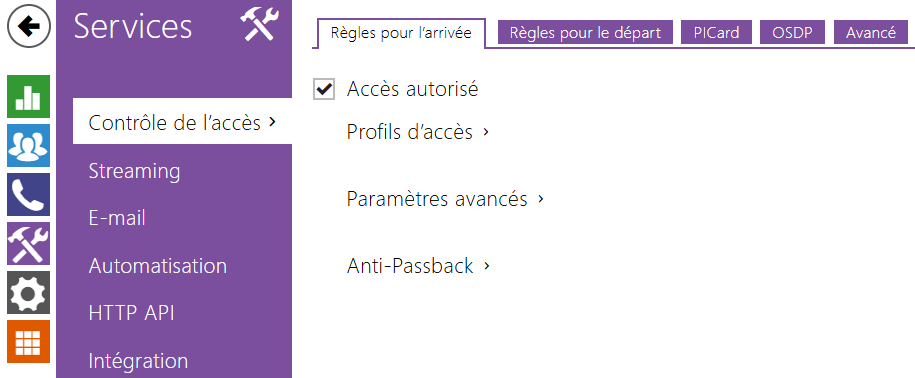

5.4.1 Contrôle de l’accès

Le service Contrôle d’accès sert à gérer les accès et la façon dont l’authentification des utilisateurs est vérifiée.

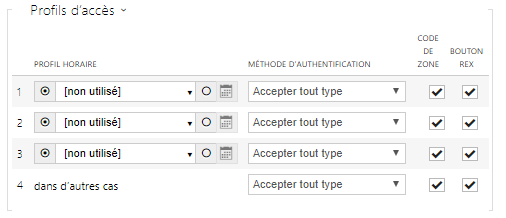

Règles pour l’arrivée

- Accès autorisé – il permet n’importe quel accès d'un côté particulier de la porte (arrivée, départ). Si l’accès n’est pas autorisé, la porte ne peut pas être ouverte de ce côté.

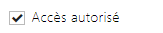

- Profil horaire – choisissez un ou plusieurs profils horaires à appliquer. Définissez les profils horaires dans la section Répertoire / Profils horaires.

- sélectionnez des profils globaux dans Répertoire > Profils temporels.

- profil temporel individuel pour cet élément particulier.

- sélectionnez des profils globaux dans Répertoire > Profils temporels.

- Méthode d’authentification – il définit la méthode d’authentification pour la plage horaire renseignée à cette ligne, y compris la possibilité d’authentification multiple pour une sécurité renforcée. En choisissant l'option "Accès refusé" on peut complètement interdire l’accès.

- Code de zone – il autorise un code de zone pour combiner le profil temporel et la méthode d’authentification pour cette ligne. Le code de zone peut alors être utilisé à la place du code PIN de l’utilisateur.

Observation

- Si le profil horaire n'est pas défini, le mode d'authentification est ignoré sur la ligne donnée.

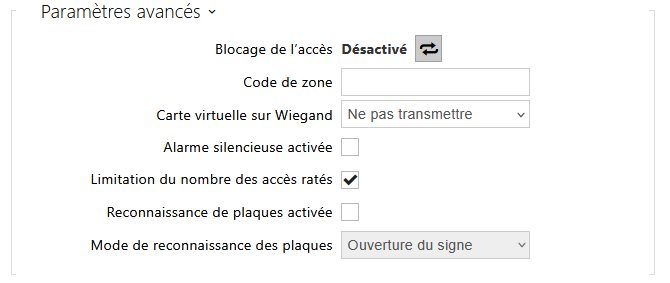

- Blocage de l’accès – affiche le statut du blocage de l'accès : Activé / Désactivé. Utilisable de le cas de scénario d'évacuation ou de confinement.

- Code de zone – il vous permet d’entrer un code de zone numérique à l’interrupteur. Le code doit contenir au moins deux caractères, mais nous vous recommandons d’utiliser au moins quatre caractères.

- Carte virtuelle sur Wiegand – elle permet de choisir la sortie Wiegand à laquelle le numéro de carte virtuelle de l’utilisateur sera envoyé après son authentification réussie. On peut l’utiliser avec n’importe quelle authentification, y compris les codes, les empreintes digitales...Etc.

- Alarme silencieuse activée – pour chaque code d’accès, nous attribuons un code virtuel dont le numéro augmente d’une unité par rapport au numéro du code d’accès de l'utilisateur. Ce code est destiné à activer une alarme silencieuse en cas d'ouverture de porte sous la contrainte. Par exemple, si le code d’accès est 0000, le code pour activer l’alarme silencieuse est 0001. La longueur du code doit rester la même. Cela veut dire que par exemple pour le code d’accès 9999, l’alarme silencieuse est 0000 etc. L'action effectuée en cas d'activation de l’alarme silencieuse peut être réglée dans la section Services / Automatisation.

Observation

- Si l'alarme silencieuse n'est pas activé, l'utilisateur qui rentre le second code ne déclenchera pas l'alarme mais l'accès lui sera refusé.

- Limite du nombre de tentative d'accès invalide – il permet de limiter le nombre de tentatives d’authentification invalide. Après cinq tentatives d’accès invalide (code numérique incorrect, carte invalide, etc.), le module d’accès sera bloqué pendant trente secondes même si l’authentification est valide par la suite.

- Reconnaissance de plaques activée – Permet d'utiliser les plaques d'immatriculation comme méthode d'accès.

- Mode de reconnaissance des plaques – Choisissez le scénario après la reconnaissance de la plaque. Consultez le manuel pour plus de détails.

L'appareil permet d'utiliser les plaques d'immatriculation des véhicules reconnues envoyées dans la requête HTTP par les caméras de la société AXIS équipées de l'application complémentaire VaxALPR sur api/lpr/licenseplate (voir le manuel de l'API HTTP pour les interphones IP)

Si la fonction est activée, une fois réceptionnée une requête HTTP valide, l’événement sera enregistré dans l’historique sous l’événement LicensePlateRecognized. L’image envoyée dans le cadre d’une requête HTTP (par ex. une partie de la photo ou la photo entière de la scène lors de la détection de la plaque d’immatriculation) sera enregistrée. Les cinq dernières photos sont stockées dans la mémoire de l’équipement, qui peut être lue à partir de l’équipement à l’aide d’une requête HTTP envoyée à api/lpr/image et sont disponibles dans le système 2N Access Commander.

Avertissement

- La réinitialisation du logiciel d’usine ou le téléchargement d’une configuration différente ne modifiera pas les paramètres de blocage d’accès. Seule une réinitialisation matérielle des paramètres d’usine à l’aide du bouton Reset de l’appareil permet de rétablir les paramètres par défaut.

- Le relais de sécurité augmente la sécurité de l’installation contre les abus grâce à une réinitialisation matérielle.

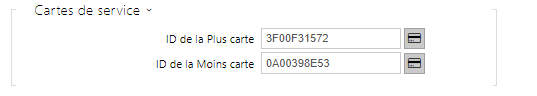

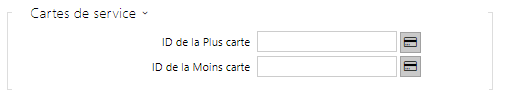

- ID de la Plus carte – ID de la carte de service destinée à ajouter dans la liste des cartes utilisateurs. L'ID de la carte est une séquence de 6–32 caractères de l’ensemble 0–9, A–F.

- ID de la Moins carte – ID de la carte de service destinée à enlever de la liste des cartes utilisateurs. L'ID de la carte est une séquence de 6–32 caractères de l’ensemble 0–9, A–F.

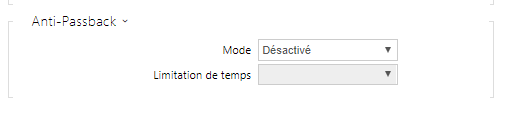

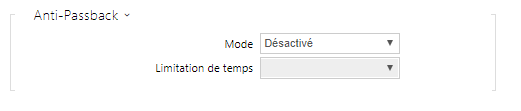

- Mode – activez / désactivez le mode Anti-Passback :

- Désactivé – la fonctionnalité est désactivée par défaut, ce qui permet à l'utilisateur d'utiliser la carte d'accès ou un autre identifiant pour entrer de nouveau dans une zone sans la quitter.

- Modéré – l'utilisateur est autorisé à utiliser la carte d'accès ou un autre identifiant pour entrer de nouveau dans une zone sans la quitter. Un nouvel enregistrement de type UserAuthenticated sera créé dans la section UserAuthenticated avec le paramètre apbBroken=true.

- Strict – l'utilisateur n'est pas autorisé à utiliser la carte d'accès ou un autre identifiant pour entrer de nouveau dans une zone sans la quitter au préalable. Un nouvel enregistrement de type UserAuthenticated sera créé dans la section UserRejected avec le paramètre apbBroken=true.

- Limite de temps – sélectionnez un délai d’anti-passback pendant lequel l’utilisateur ne peut pas entrer à nouveau dans une zone en utilisant la méthode d’authentification donnée (carte, code, etc.) dans le même sens.

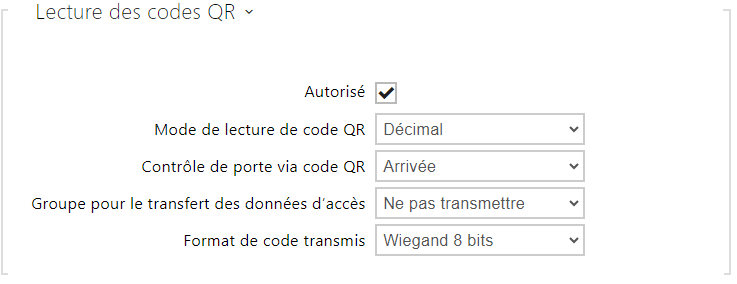

- Autorisé – active/désactive la lecture des codes QR à l’aide de la caméra du dispositif. Si la lecture des codes QR est activée, les codes PIN et les codes individuels des interrupteurs de plus de dix chiffres peuvent être saisis en pointant le code QR vers la caméra du dispositif.

- Commandes des portes par code QR – Autorise ou interdit la commande des portes en lisant le code QR.

- Groupe pour le transfert des données d'accès - vous permet de définir un groupe auquel tous les codes d'accès utilisateur reçus seront transférés.

- Format de code transmis – sélectionnez un format 4 bits ou 8 bits (sécurité supérieure) pour les codes à transmettre.

Observation

- Pour que la lecture des codes QR fonctionne bien, n’utilisez pas la fonction de confidentialité en même temps.

Pour plus de sécurité, limitez le nombre de tentatives d'accès ratées dans le bloc Paramètres avancés ci-dessus.

- La fonction de lecture de codes QR est disponible uniquement sur les modèles équipés du processeur ARTPEC-7 de la société Axis.

Règles pour le départ

- Accès autorisé – il permet n’importe quel accès d'un côté particulier de la porte (arrivée, départ). Si l’accès n’est pas autorisé, la porte ne peut pas être ouverte de ce côté.

- Profil horaire – choisissez un ou plusieurs profils horaires à appliquer. Définissez les profils horaires dans la section répertoire / profils horaires.

- sélectionnez l'un des profils prédéfinis ou définir manuellement le profil temporel pour un élément donné.

- Méthode d’authentification – il définit la méthode d’authentification pour la plage horaire définie à cette ligne, y compris la possibilité d’authentification multiple pour une sécurité renforcée. En choisissant l'option "Accès refusé" on peut complètement interdire l’accès.

- Code de zone – il autorise un code de zone pour combiner le profil temporel et la méthode d’authentification pour cette ligne. Le code de zone peut alors être utilisé à la place du code PIN de l’utilisateur.

- Bouton de sortie (REX) – activez la fonction du bouton de sortie pour le profil horaire sélectionné. Définissez l'entrée du bouton de sortie dans la section Hardware / Porte.

Observation

- Si le profil horaire n'est pas défini, le mode d'authentification est ignoré sur la ligne donnée.

- Blocage de l’accès – affiche le statut du blocage de l'accès : Activé / Désactivé. Utilisable de le cas de scénario d'évacuation ou de confinement.

- Code de zone – il vous permet d’entrer le code de zone numérique de l’interrupteur. Le code doit contenir au moins deux caractères, mais nous vous recommandons d’utiliser au moins quatre caractères.

- Carte virtuelle sur Wiegand – elle permet de choisir la sortie Wiegand à laquelle le numéro de carte virtuelle de l’utilisateur sera envoyé après son authentification réussie. On peut l’utiliser avec n’importe quelle authentification, y compris les codes, les empreintes digitales…Etc.

- Alarme silencieuse activée – pour chaque code d’accès, nous attribuons un code virtuel dont le numéro augmente d’une unité par rapport au numéro du code d’accès de l'utilisateur. Ce code est destiné à activer une alarme silencieuse en cas d'ouverture de porte sous la contrainte. Par exemple, si le code d’accès est 0000, le code pour activer l’alarme silencieuse est 0001. La longueur du code doit rester la même. Cela veut dire que par exemple pour le code d’accès 9999, l’alarme silencieuse est 0000 etc. L'action effectuée en cas d'activation de l’alarme silencieuse peut être réglée dans la section Services / Automatisation.

Observation

- Si l'alarme silencieuse n'est pas activé, l'utilisateur qui rentre le second code ne déclenchera pas l'alarme mais l'accès lui sera refusé.

- Limite du nombre de tentative d'accès invalide – il permet de limiter le nombre de tentatives d’authentification invalide. Après cinq tentatives d’accès invalide (code numérique incorrect, carte invalide, etc.), le module d’accès sera bloqué pendant trente secondes même si l’authentification est valide par la suite.

- Reconnaissance de plaques activée – Permet d'utiliser les plaques d'immatriculation comme méthode d'accès.

- Mode de reconnaissance des plaques – Choisissez le scénario après la reconnaissance de la plaque. Consultez le manuel pour plus de détails.

L'appareil permet d'utiliser les plaques d'immatriculation des véhicules reconnues envoyées dans la requête HTTP par les caméras de la société AXIS équipées de l'application complémentaire VaxALPR sur api/lpr/licenseplate (voir le manuel de l'API HTTP pour les interphones IP)

Si la fonction est activée, une fois réceptionnée une requête HTTP valide, l’événement sera enregistré dans l’historique sous l’événement LicensePlateRecognized. L’image envoyée dans le cadre d’une requête HTTP (par ex. une partie de la photo ou la photo entière de la scène lors de la détection de la plaque d’immatriculation) sera enregistrée. Les cinq dernières photos sont stockées dans la mémoire de l’équipement, qui peut être lue à partir de l’équipement à l’aide d’une requête HTTP envoyée à api/lpr/image et sont disponibles dans le système 2N Access Commander.

Avertissement

- La réinitialisation du logiciel d’usine ou le téléchargement d’une configuration différente ne modifiera pas les paramètres de blocage d’accès. Seule une réinitialisation matérielle des paramètres d’usine à l’aide du bouton Reset de l’appareil permet de rétablir les paramètres par défaut.

- Le relais de sécurité augmente la sécurité de l’installation contre les abus grâce à une réinitialisation matérielle.

- ID de la Plus carte – ID de la carte de service destiné à ajouter dans la liste des cartes utilisateurs. L'ID de la carte est une séquence de 6–32 caractères de l’ensemble 0–9, A–F.

- ID de la Moins carte – ID de la carte de service destiné à enlever de la liste des cartes utilisateurs. L'ID de la carte est une séquence de 6–32 caractères de l’ensemble 0–9, A–F.

- Mode – activer / désactiver le mode Anti-Passback :

- Désactivé – la fonctionnalité est désactivée par défaut, ce qui permet à l'utilisateur d'utiliser la carte d'accès ou un autre identifiant pour entrer de nouveau dans une zone sans la quitter.

- Modéré – l'utilisateur est autorisé à utiliser la carte d'accès ou un autre identifiant pour entrer de nouveau dans une zone sans la quitter. Un nouvel enregistrement de type UserAuthenticated sera créé dans la section UserAuthenticated avec le paramètre apbBroken=true.

- Strict – l'utilisateur n'est pas autorisé à utiliser la carte d'accès ou un autre identifiant pour entrer de nouveau dans une zone sans la quitter au préalable. Un nouvel enregistrement de type UserAuthenticated sera créé dans la section UserRejected avec le paramètre apbBroken=true.

- Limite de temps – sélectionnez un délai d’anti-passback pendant lequel l’utilisateur ne peut pas entrer à nouveau dans une zone en utilisant la méthode d’authentification donnée (carte, code, etc.) dans le même sens.

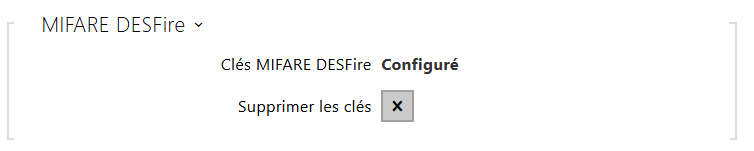

Cartes Sécurisées

- Clés MIFARE DESFire – Indique l'état de la configuration pour la lecture des cartes MIFARE DESFire. Si l’un des paramètres nécessaires à la lecture MIFARE DESFire est manquant ou invalide dans la configuration, le statut est Non configuré. Si tous les paramètres sont présents et valides, le statut est Configuré.

Observation

- Si vous utilisez des cartes MIFARE DESFire, vous devez interdire la lecture des CSN (card serial number) non sécurisés. Pour autoriser les cartes, accédez aux paramètres de chaque lecteur dans Hardware > Modules d'extension.

Configurer le panier MIFARE DESFire

- Préparez les valeurs des cartes MIFARE DESFire que vous souhaitez utiliser pour la gestion des accès.

Créez un fichier XML avec la structure ci-dessous (exemple de structure XML).

Observation

La longueur et le format des valeurs doivent être respectés. Si votre valeur de données est plus courte que le nombre de caractères requis, elle doit être complétée par des zéros à gauche. Saisissez les valeurs sans préfixe hexadécimal.

- Téléchargez le fichier XML créé dans Système > Maintenance > Configuration > Télécharger le fichier de configuration vers l'appareil.

- Après avoir téléchargé le fichier XML, l'appareil effectue une restauration de la configuration. Le segment de code est inclus dans le fichier de configuration complet de l'appareil.

<DeviceDatabase>

<CardReader>

<KeyStore>

<Keys>

<Desfire>

<AID>130586</AID>

<KeyNo>01</KeyNo>

<AuthKey>B52874F4E3EEE03C349EBB74A3123458</AuthKey>

<KeyType>01</KeyType>

<AuthMode>01</AuthMode>

<FileNo>01</FileNo>

<Offset>000000</Offset>

<Bits>00000080</Bits>

<DecodeASCII>01</DecodeASCII>

</Desfire>

</Keys>

</KeyStore>

</CardReader>

</DeviceDatabase>

| Clé | Type/format de la valeur | Popis |

|---|---|---|

| AID | 3 octets (6 caractères hexadécimaux) | Application Identifier (AID): Identifiant unique de l'application sur la carte MIFARE DESFire. Chaque carte peut contenir plusieurs applications et chaque application possède ses propres fichiers et clés. |

| AuthKey | 16 octets (32 caractères hexadécimaux) | Authentication Key: Clé cryptographique (AES 128) utilisée pour l'authentification sécurisée et l'établissement d'une communication cryptée avec l'application sur la carte. |

| KeyType | 01(y compris les zéros initiaux) | Type de clé: Définit l'algorithme de cryptage utilisé. Actuellement, seul l'algorithme AES 128 est pris en charge, pour lequel la valeur 01. |

| AuthMode | 00 : Pas d'authentification 01 : Authentification AES | Mode d'authentification: Active ou désactive l'authentification AuthKey. Pour un accès sécurisé aux fichiers, définissez la valeur à 01. |

| FileNo | 00 – 0F | Numéro de dossier (File Number): Identifiant d'un fichier de données spécifique dans l'application sélectionnée (AID). Une application peut contenir jusqu'à 32 fichiers. |

| Offset | 2,5 octets (5 caractères hexadécimaux) | Défilement dans le fichier (Offset): Spécifie la position de départ (en octets) à partir de laquelle lire les données du fichier. La valeur 00000 indique le début du fichier. |

| Bits | 4 octets (8 caractères hexadécimaux) | Longueur des données: Définit le nombre de bits à lire dans le fichier (à partir de la position Offset). La valeur est saisie au format hexadécimal. |

| DecodeASCII | 01 : Activé | Décodage en ASCII: Indique si les données binaires lues sur la carte doivent être automatiquement interprétées et décodées comme des caractères de texte ASCII. |

La technologie 2N PICard permet de crypter les données de connexion sur les cartes d’accès. Pour lire les données de connexion, les dispositifs 2N doivent avoir accès aux clés correspondantes générées par l’application 2N PICard Commander. Celles-ci peuvent ensuite être importées dans 2N Access Commanderu, qui assure la distribution à tous les dispositifs 2N pris en charge.

Observation

- Les appareils sur lesquels les cartes dotées de la technologie PICard chargée peuvent être lues sont énumérés dans le manuel de configuration de 2N PICard Commander.

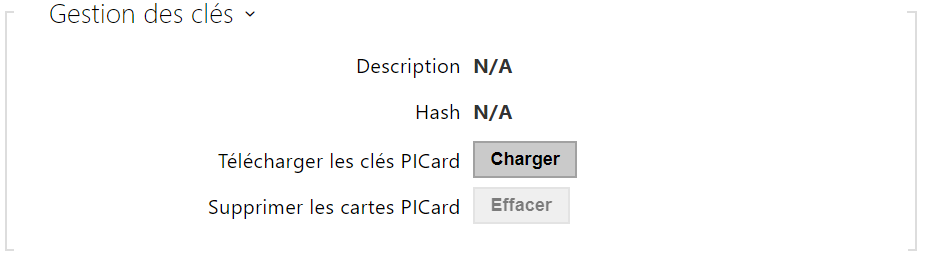

- Description – nom pour la clé de cryptage qui a été créée.

- Hash – identificateur numérique du projet.

- Télécharger les clés PICard – en sélectionnant un fichier clé et en saisissant un mot de passe valide, la clé PICard sera téléchargée.

- Supprimer les cartes PICard – supprime les clés PICard téléchargées

WaveKey

Les interphones IP 2N équipés du module Bluetooth permettent l'authentification des utilisateurs via l'application My2N disponible sur les appareils iOS 12 ou version ultérieure (iPhone 4s ou version ultérieure) ou Android 6.0 Marshmallow ou version ultérieure (téléphones compatibles Bluetooth 4.0 Smart).

Identifiant de l'utilisateur (ID d'authentification)

L'application My2N s'authentifie avec un identifiant unique du côté de l'interphone : L'ID d'Authentification (nombre de 128 bits) est générée aléatoirement pour chaque utilisateur et associée à l'utilisateur de l'interphone et à son appareil mobile.

Note

- L'ID d'authentification généré ne peut pas être enregistré dans plus d'un appareil mobile. Cela signifie que l'ID d'authentification identifie de manière unique un seul appareil mobile et son utilisateur.

Vous pouvez définir et modifier la valeur de l'ID d’authentification pour chaque utilisateur dans la section Clé mobile du répertoire de l’interphone. Vous pouvez déplacer l'ID d’authentification vers un autre utilisateur ou le copier dans un autre interphone. En supprimant la valeur de l'ID d'authentification, vous pouvez bloquer l'accès de l'utilisateur.

Clé crypté pour la localisation

My2N – communique toujours avec l'Interphone de manière cryptée. My2N ne peut pas authentifier un utilisateur sans connaître la clé de chiffrement. La clé de chiffrement principale est automatiquement générée lors du premier lancement de l'interphone et peut être générée manuellement à tout moment. Avec l'ID d'authentification, la clé de chiffrement principale est transmise au périphérique mobile pour le jumelage.

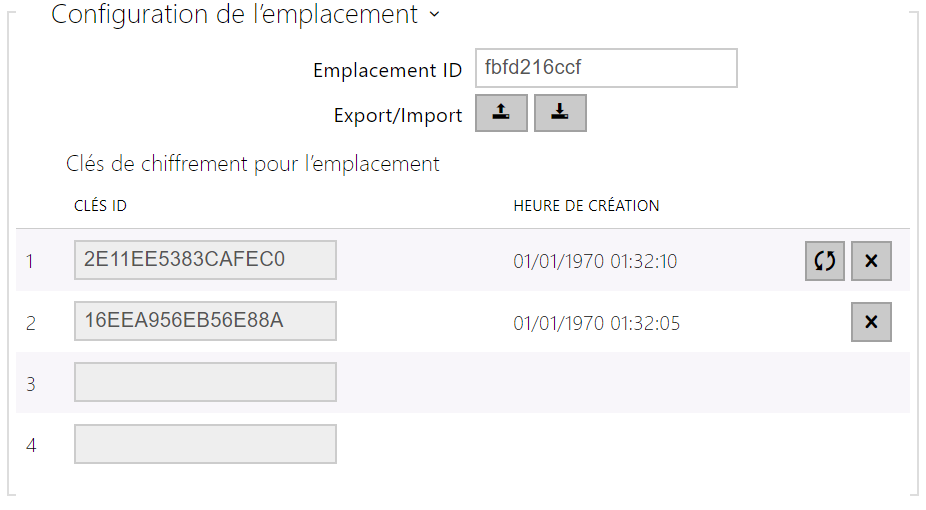

Vous pouvez exporter / importer les clés de cryptage et l'identifiant d'emplacement vers d'autres interphones. Les interphones avec des noms d'emplacement et des clés de cryptage identiques forment ce que l'on appelle des emplacements. Dans un emplacement, un appareil mobile est couplé une seule fois et s'identifie avec un identifiant d'authentification unique (c'est-à-dire qu'un identifiant d'authentification d'utilisateur peut être copié d'un interphone à un autre dans un emplacement).

Jumelage

Le jumelage signifie la transmission de données d'accès utilisateur à un appareil mobile personnel de l'utilisateur. Les données d’accès utilisateur ne peuvent être enregistrées que sur un seul appareil mobile, c’est-à-dire qu’un utilisateur ne peut pas avoir deux appareils mobiles pour s’authentifier, par exemple. Toutefois, les données d’accès des utilisateurs peuvent être sauvegardées dans plusieurs emplacements d’un même appareil mobile (c’est-à-dire que l’appareil mobile sert de clé pour plusieurs emplacements simultanément).

Pour associer un utilisateur à un appareil mobile, utilisez la page de cet utilisateur dans le répertoire de l'interphone. Physiquement, vous pouvez associer un utilisateur localement à l'aide du module Bluetooth USB connecté à votre PC ou à distance à l'aide d'un module Bluetooth intégré dans l'interphone. Le résultat des deux méthodes de jumelage est le même.

Les données suivantes sont transmises à un appareil mobile pour le jumelage :

- Identifiant d'emplacement

- Clé crypté de l'emplacement

- Identification d'authentification de l'utilisateur

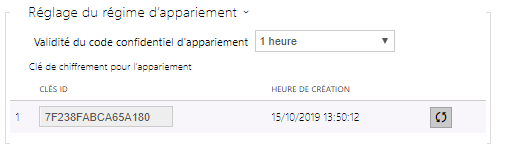

Clé de chiffrement pour le jumelage

Une clé de chiffrement autre que celle utilisée pour la communication après le jumelage est utilisée en mode jumelage pour des raisons de sécurité. Cette clé est générée automatiquement au premier lancement de l'interphone et peut être générée à tout moment par la suite.

Administration de la clé cryptée

L'interphone peut conserver jusqu'à 4 clés de chiffrement valides : 1 primaire et 3 secondaires. Un appareil mobile peut utiliser l'une des 4 clés pour le cryptage de la communication. Les clés de chiffrement sont entièrement contrôlées par l'administrateur du système. Il est recommandé que les clés de cryptage soient régulièrement mises à jour pour des raisons de sécurité, en particulier en cas de perte d'un appareil mobile ou de fuite de la configuration de l'interphone.

Note

- Les clés de chiffrement sont générées automatiquement au premier lancement de l'interphone et sauvegardées dans le fichier de configuration de l'interphone. Nous vous recommandons de générer à nouveau les clés de chiffrement manuellement avant la première utilisation pour renforcer la sécurité.

La clé primaire peut être générée à tout moment. Ainsi, la clé primaire d'origine devient la première clé secondaire, la première clé secondaire devient la deuxième clé secondaire et ainsi de suite. Les clés secondaires peuvent être supprimées à tout moment.

Lorsqu'une clé est supprimée, les utilisateurs de l'application My2N qui utilisent toujours cette clé ne pourront pas s’authentifier à moins d’avoir mis à jour les clés de chiffrement de leurs appareils mobiles avant leur suppression. Les clés de l'appareil mobile sont mises à jour à chaque utilisation de l'application My2N.

Liste des paramètres

- Emplacement ID – identificateur incontestable de l’emplacement, dans lequel prévaut le set de clés de chiffrement réglées.

- Export – appuyez sur ce bouton pour exporter l'ID d'emplacement et les clés de chiffrement actuelles dans un fichier. Par la suite, le fichier exporté peut être importé sur un autre appareil.

- Import – appuyez sur ce bouton pour importer l'ID d'emplacement et les clés de chiffrement actuelles à partir d'un fichier exporté depuis un autre interphone.

- Restaurer la clé primaire – en générant une nouvelle clé de cryptage principale vous supprimez la plus ancienne clé secondaire. Ainsi, l'utilisateur de l'application My2N qui utilisent toujours cette clé ne pourront pas s’authentifier à moins d’avoir mis à jour les clés de chiffrement de leurs appareils mobiles avant leur suppression. Les clés de l'appareil mobile sont mises à jour à chaque utilisation de l'application My2N.

- Effacer la clé primaire – efface la clé primaire pour empêcher l'authentification des utilisateurs qui utilisent encore cette clé.

- Effacer la clé secondaire – les utilisateurs de My2N qui utilisent toujours cette clé ne pourront pas s’authentifier à moins d’avoir mis à jour les clés de chiffrement de leurs appareils mobiles avant leur suppression. Les clés de l'appareil mobile sont mises à jour à chaque utilisation de l'application My2N.

- Validité du code confidentiel de jumelage – durée de validité du code confidentiel d’autorisation pour le jumelage d'un appareil mobile de l’utilisateur avec l’interphone.

Conseil

- En cas de perte d'un téléphone portable avec données d'accès, procédez comme ceci :

- Supprimez la valeur de l'identifiant d'authentification de la clé mobile pour bloquer le téléphone perdu et éviter les utilisations non-autorisées.

- Générez à nouveau la clé de cryptage principale (éventuellement) pour éviter toute utilisation abusive de la clé de cryptage stockée sur le périphérique mobile.

Avertissement

- Avec la mise à niveau vers la version 2.30, il y aura également une mise à niveau des modules bluetooth. Lors de la mise à niveau vers la version 2.29 et inférieure, ils peuvent mal fonctionner.

- Mode de compatibilité – assure la fonction WaveKey s’il y a des utilisateurs qui ne peuvent pas mettre à jour vers la version de l’application mobile My2N 3.5.0 (Android) ou 3.7.0 (iOS) et supérieure. Après avoir désactivé le mode de compatibilité, vous devez régénérer la clé primaire.

Note

Passage à la nouvelle version de l’application My2N 3.5.0 (Android) ou 3.7.0 (iOS) et supérieure

- Assurez-vous que tous les utilisateurs ont installé la nouvelle version de l’application My2N.

- Installez la version 2.47 ou supérieure du firmware sur l’appareil.

- Désactivez le Mode de compatibilité.

- Générez une nouvelle clé primaire.

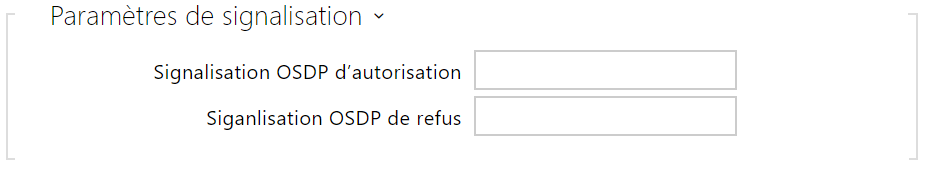

OSDP

Le protocole OSDP assure une communication sécurisée pour l’envoi de données d’accès telles que l’ID de la carte d’accès ou le code PIN entre le dispositif OSDP connecté (panneau de commande, contrôleur de porte) et l’interphone IP 2N. L’objectif est de permettre d’activer la signalisation sur l’interphone IP 2N en fonction de la réponse de la contrepartie à la définition de signalisation de la carte envoyée.

- Signalisation OSDP d’autorisation – chaîne de définition pour la signalisation d’autorisation d’accès.

- Siganlisation OSDP de refus – chaîne de définition pour la signalisation de refus d’accès.

Observation

- Si la même définition est insérée dans les deux paramètres, l’évaluation se fera avec des expressions audiovisuelles qui correspondront au cas où l’accès autorisé et l’accès non autorisé seraient utilisés pour l’accès en succession rapprochée.

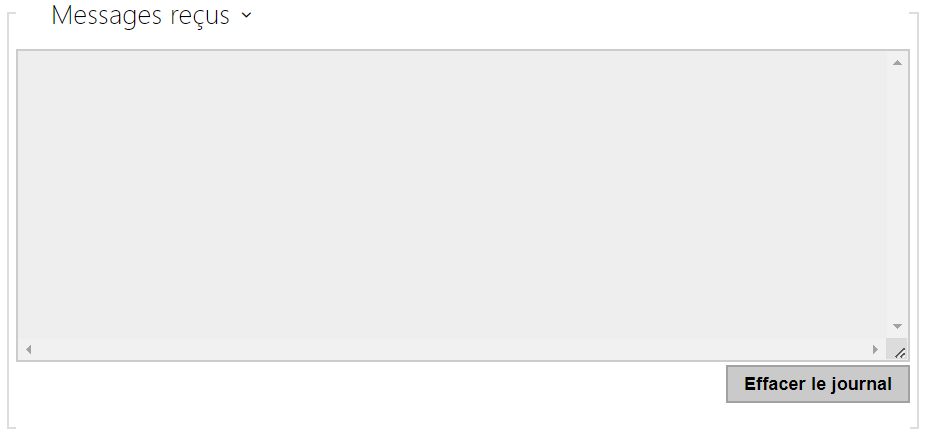

La fenêtre Messages reçus permet de récupérer la chaîne de définition. En présentant la carte d’accès au lecteur d’interphone IP 2N, la définition de signalisation OSDP de l’appareil de la contrepartie est affichée pour un accès autorisé ou non autorisé.

Le message reçu s’affiche avec les données temporelles au format :

13:46:39] led(0,0,0,0,0,0,0,0,1,1,1,2,2)

13:46:39] buz(0,2,1,1,1)

13:46:42] led(0,0,0,0,0,0,0,0,1,1,1,1,1)

13:46:42] buz(0,1,0,0,0)

Une partie (sans indication de l’heure) est utilisée comme chaîne de définition et sa longueur ne doit pas dépasser 255 caractères, par exemple : led(0,0,0,0,0,0,0,0,1,1,1,1,1) ou buz(0,2,1,1,1). Lors de l’évaluation de la correspondance de l’autre côté, l’appareil répond par une signalisation correspondante. Toute partie de la définition peut être remplacée par « * », cette partie sera interprétée comme n’importe quel contenu du message (par exemple, il est possible d’obtenir que la signalisation soit activée pour tout allumage de la LED 0 sur l’appareil, indépendamment des autres paramètres du message).

- Effacer le journal – efface l’enregistrement du message reçu.

Observation

- Pour un bon fonctionnement, il convient que le paramètre Porte/Non utilisé soit défini dans la section Matériel/Modules d’extension pour le lecteur de cartes et le clavier. L’interphone IP 2N confirme le chargement de la carte par un bip sonore, après évaluation le dispositif répond par la signalisation correspondante.

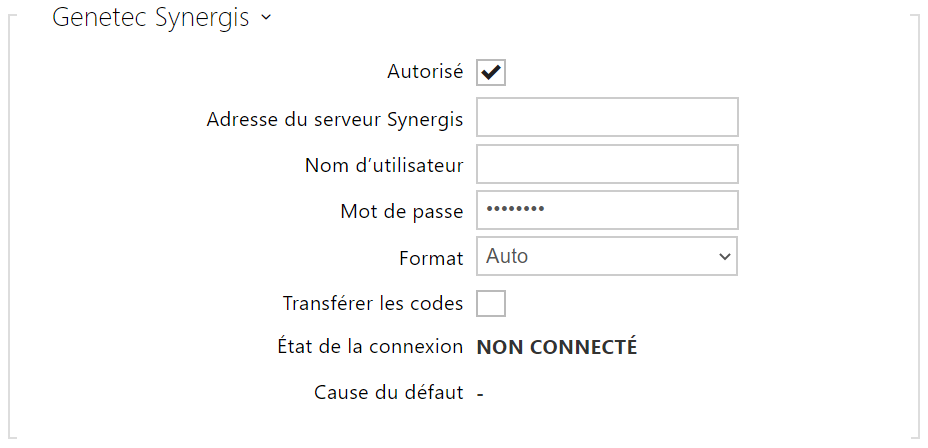

Intégration avec d’autres systèmes

- Autorisé – il autorise la connexion avec le système de sécurité tiers Genetec Synergis.

- Adresse du serveur Synergis – Adresse IP du serveur Synergis ou nom de domaine.

- Nom d’utilisateur – authentification de l'utilisateur.

- Mot de passe – mot de passe d'authentification.

- Format – définit le format de lecture des cartes pour l’envoi de l’identifiant de la carte à Genetec Synergis.

- Transférer les codes – indique s’il faut transférer les codes attribués. Les codes peuvent avoir un maximum de 6 chiffres et il convient d’appuyer sur la touche de confirmation à la fin.

- État de connexion – affiche l'état actuel de la connexion au serveur Synergis ou une description de l'état d'erreur si nécessaire.

- Cause du défaut – affiche le motif de l'échec de la dernière tentative de connexion au serveur Synergis – le dernier message d'erreur, 404 Not Found, par exemple.

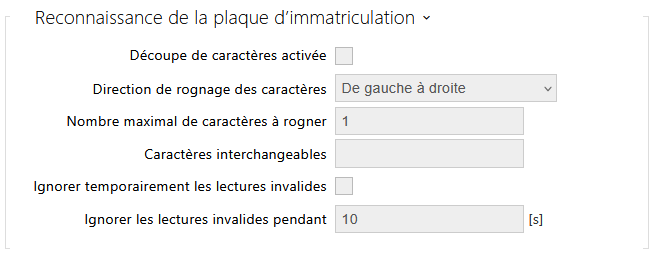

Onglet Avancé

- Découpe de caractères activée – Choisissez si la découpe des plaques reconnues est autorisée.

- Direction de rognage des caractères – Spécifiez la direction depuis laquelle la découpe peut être tentée.

- Nombre maximal de caractères pour rognure – détermine le nombre maximal de caractères pour rognure – 1 ou 2. Le rognage des caractères s’effectue au début ou à la fin de la chaîne selon le Sens de rognure des caractères sélectionné.

- Caractères substituables – définit des couples de caractères mutuellement substituables pour la fonction de reconnaissance des caractères d’enregistrement. Le premier caractère dans la paire sera remplacé par le deuxième caractère pour une recherche de conformité avec les caractères d’enregistrement enregistrés. Un tiret sépare les caractères dans la paire. Plusieurs paires séparées par une virgule peuvent être saisies. Les espaces sont ignorés. Par ex. O-0, I-1.

- Ignorer temporairement les lectures invalides – activer la suppression de l'écriture dans le journal des événements pour le temps défini par le paramètre Ignorer les lectures invalides pendant. L'événement est ajouté au journal des événements après une lecture valide, à l'expiration de ce délai ou après la réception d'une lecture avec un autre ID. Utilisez cette option si votre caméra génère de nombreuses lectures invalides avant de lire correctement les plaques et inonde le journal des événements d'événements inutiles.

- Ignorer les lectures invalides pendant – définissez le délai d'expiration en secondes, qui est décompté avant qu'une lecture invalide ne soit écrite dans le journal des événements. L'événement est également écrit lorsqu'une lecture valide ou une lecture avec un ID différent est reçue.

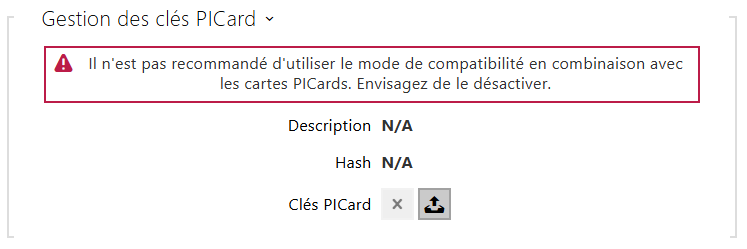

- Mode de compatibilité – la prise en charge des anciens modes de lecture des cartes. Il n'est pas recommandé de l'utiliser en combinaison avec des cartes PICard. Si ce mode est désactivé, les numéros de carte doivent correspondre exactement pour que l'autorisation réussisse.

- Supprimer les utilisateurs invalides avec retard – définit le retard après lequel les utilisateurs dont l'accès est invalide et la suppression automatique activée sont supprimés du répertoire de l'appareil.