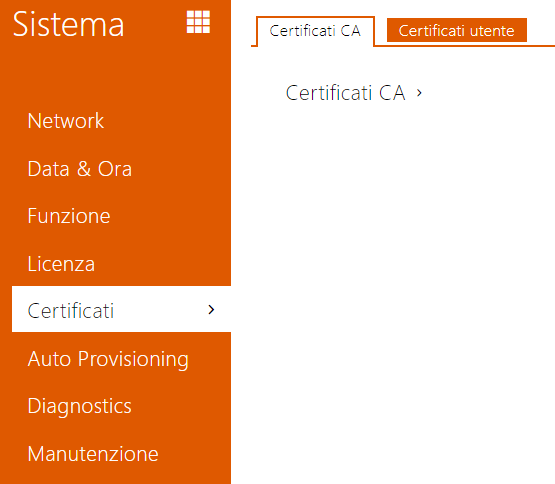

5.6.5 Certificados

Servicios del intercomunicador que utilizan el protocolo TLS:

- Servidor Web (protocolo HTTPS)

- E-mail (protocolo SMTP)

- 802.1x (protocolo EAP-TLS)

- SIPs

Los intercomunicadores 2N IP permiten cargar conjuntos de certificados de las autoridades de certificación que sirven para verificar la identidad del dispositivo con el que está comunicando el intercomunicador, y a la vez cargar certificados personales y claves privadas mediante los cuales se cifra la comunicación.

A cada servicio que requiere certificados puede asignar uno de los conjuntos de certificados, ver los capítulos Servidor Web, E-mail y Streaming. Los certificados pueden ser compartidos por varios servicios a la vez.

- El intercomunicador 2N IP acepta certificados en formatos DER (ASN1) y PEM.

- El intercomunicador 2N IP soporta el cifrado AES, DES y 3DES.

- El intercomunicador 2N IP soporta los siguientes algoritmos:

- RSA de tamaño de llave de hasta 2048bits para los certificados cargados por el usuario; de forma interna llaves de hasta 4096bits (durante la conexión – certificados temporales y del mismo valor)

- Elliptic Curves

Aviso

- Los certificados CA deben utilizar el formato X.509 v3.

Durante la primera conexión de la alimentación al intercomunicador se generará automáticamente el llamado certificado Self Signed y la llave privada que se puede utilizar para el servicio Servidor Web y E-mail sin la necesidad de cargar certificado o clave privada propios. HttpTrigger)

HttTger)

Nota

- En el caso de que utilice el certificado Self Signed para cifrar la comunicación entre el servidor web del intercomunicador y el explorador, la comunicación está asegurada, sin embargo, el explorador le avisará que no puede verificar la fiabilidad del certificado del intercomunicador.

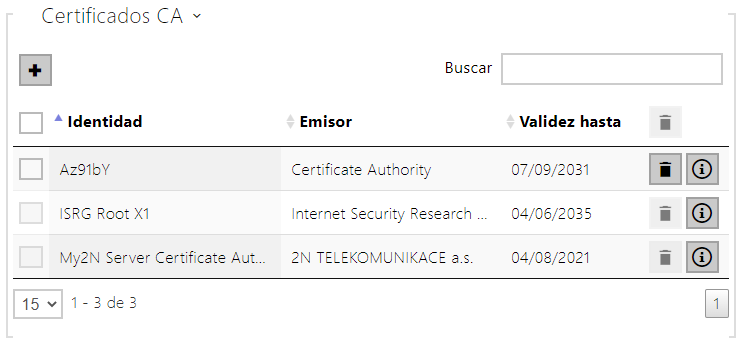

El resumen actual de los certificados cargados de las autoridades de certificación y de los certificados privados se muestra en dos solapas:

Al pulsar el botón puede cargar en el dispositivo el certificado guardado en su PC. En la ventana de diálogo se puede introducir el ID del certificado para la identificación a l ahora de seleccionarlo, modificarlo o borrarlo. ID puede tener como máximo 40 caracteres, puede contener caracteres minúsculos o mayúsculos del abecedario, números y caracteres '_' y '-'. ID no es obligatorio. En la ventana de diálogo elija el archivo con el certificado (event. con clave privada) y pulse el botón Cargar. Al pulsar el botón eliminará el certificado del dispositivo. Pulsando el botón visualizará la información sobre el certificado.

Aviso

- Tras la actualización del firmware o tras el reinicio el dispositivo cambiará el certificado Self signed por uno nuevo. Hay que revisar y comparar el certificado que aparece en el dispositivo con el certificado en la web, para asegurarse de que son idénticos.

Aviso

- Es posible que el certificado con una llave privada RSA cuya longitud supera los 2048 bits sea rechazada. En este caso aparecerá la notificación: ¡El dispositivo no aceptó el archivo con clave privada o la contraseña!

- En el caso de utilizar los certificados basados en curvas elípticas es posible utilizar solo las curvas secp256r1 (aka prime256v1 aka NIST P-256) y secp384r1 (aka NIST P-384).

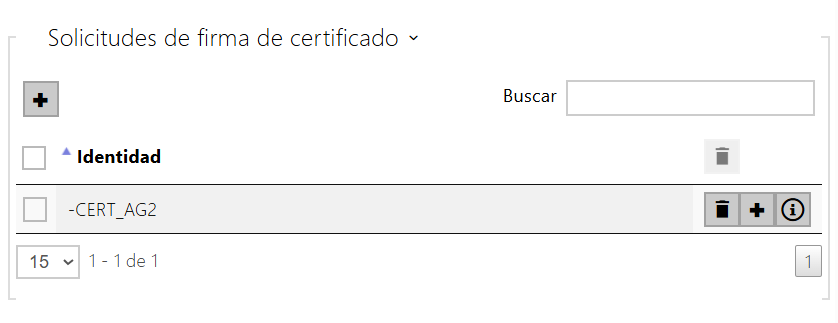

CSR

- Para crear una nueva solicitud de certificado, haga clic en .

- Aparecerá un cuadro de diálogo en el que deberá rellenar la siguiente información:

- Common Name (CN) - esta entrada debe contener la dirección IP o el nombre de dominio bajo el cual es accesible la interfaz web del dispositivo de interfonía 2N IP.

- SAN: mDNS: activa la inclusión de DNS multidifusión (mDNS) como nombre de asunto alternativo (SAN) en el certificado. Se utiliza para acceder a través de un nombre de dominio en la red local.

- SAN: IP – permite incluir una dirección IP como nombre alternativo del asunto (SAN) en el certificado. Se utiliza para el acceso a través de la dirección IP.

- Algoritmo de clave pública – especifica el tipo de algoritmo utilizado para generar la clave pública en el certificado.

- CSR ID - Identificador único de la solicitud de firma de certificado (Certificate Signing Request).

- Country (C) - Código de dos letras del país donde está registrada la organización (según ISO 3166-1 alfa-2).

- State/Country/Region (S) - el estado o región donde está registrada la organización (no abreviado).

- City/Locality (L) – nombre de la ciudad o localidad donde está registrada la organización (no abreviado).

- Organization (O) : nombre legal de una organización, incluidos los sufijos como Inc, Corp, Ltd., etc.

- Organizational Unit (UO): nombre de un departamento o unidad dentro de una organización.

- E-mail – dirección de correo electrónico de la persona de contacto o gestor del certificado.

- Haga clic en Generar para crear una solicitud de firma de certificado. Descargue el archivo CSR creado y guárdelo en un lugar seguro.

- Envíe el archivo CSR creado a una autoridad de certificación (CA), que emitirá un certificado digital basado en él.

- Vuelva a cargar el certificado digital emitido en el archivo CSR de la interfaz web. Para cargar, haga clic en en la fila de la solicitud de certificación.

Pulse para borrar el CSR. Pulse para ver los parámetros del CSR.